Pesquisar na Comunidade

Mostrando resultados para as tags ''notícia''.

Foram encontrados 1.108 registros

-

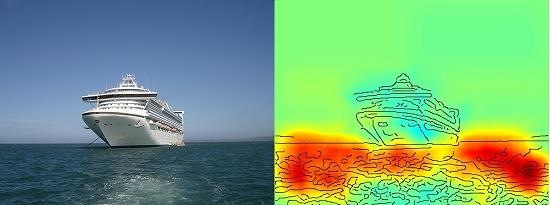

Um programa premiado de inteligência artificial não aprendeu realmente a identificar navios - ele aprendeu a identificar a água. [Imagem: Sebastian Lapuschkin et al. - 10.1038/s41467-019-08987-4] QI da inteligência artificial A larga adoção de técnicas de inteligência artificial, como o aprendizado profundo, pode passar a impressão de que esses algoritmos estão se aproximando das capacidades humanas de raciocínio e discernimento. Ocorre que nem os cientistas da computação sabem como esses algoritmos funcionam: É por isso que eles os chamam de "caixas-pretas". O que se sabe é que os algoritmos, quando aplicados a um volume suficiente de dados de treinamento, passam a apresentar soluções para novos casos que parecem muito razoáveis. Como não compreendemos a "mecânica" de funcionamento do algoritmo, muitas vezes pode não ficar claro se o comportamento de tomada de decisão de uma aplicação de inteligência artificial é realmente "inteligente" ou se suas conclusões são apenas um sucesso mediano. Aferição da inteligência artificial Foi justamente essa pergunta - Quão inteligente é um algoritmo específico de inteligência artificial? - que se propôs responder uma equipe da Universidade de Tecnologia de Berlim, do Instituto Heinrich Hertz (Alemanha) e da Universidade de Tecnologia e Projetos de Cingapura. Para isso, eles criaram um programa de computador que permite automatizar a tarefa de aferição e quantificação dos resultados de um algoritmo de inteligência artificial. O método fundamental criado pela equipe, batizado de LRP (Layer-wise Relevance Propagation, propagação de relevância sensível a camadas, em tradução livre), permite visualizar quais dados de entrada sensibilizam uma dada decisão do sistema. Estendendo a LRP, a equipe desenvolveu uma técnica de análise de relevância espectral (SpRA: spectral relevance analysis), que é capaz de identificar e quantificar um amplo espectro de comportamentos de tomada de decisão aprendidos pelo programa de inteligência artificial. Desta forma, tornou-se agora possível detectar decisões indesejáveis, mesmo em conjuntos de dados muito grandes. Hans Esperto Ao analisar sistemas de inteligência artificial já amplamente disseminados, dos usados em câmeras digitais para processamento de fotos até sistemas de diagnóstico médico por processamento de imagens, a equipe não se mostrou nada satisfeita com os resultados: A inteligência artificial não se mostrou tão inteligente quanto se esperava. "Ficamos muito surpresos com a ampla gama de estratégias de resolução de problemas aprendidas [pelos algoritmos de IA]. Mesmo os sistemas modernos de inteligência artificial nem sempre encontram uma solução que pareça significativa do ponto de vista humano, mas às vezes usam a chamada 'Estratégia do Inteligente Hans'," conta o professor Wojciech Samek. O "Inteligente Hans", ou Hans Esperto, era um cavalo que supostamente sabia contar e foi considerado uma sensação científica durante os anos 1900. Como esclarecido mais tarde, o cavalo Hans não dominava a matemática, mas parecia ter bons "olhos psicológicos": Em 90% dos casos, ele conseguia obter a resposta correta pela linguagem corporal do seu treinador. Como a inteligência artificial funciona? Não sabemos. [Imagem: CC0 Creative Commons] Programas "espertos", não inteligentes Segundo a conclusão da equipe, os programas de inteligência artificial também poderiam ser catalogados na categoria de "espertos" no sentido atribuído ao cavalo Hans. Por exemplo, um sistema de inteligência artificial que ganhou várias competições internacionais de classificação de imagens há alguns anos usa uma estratégia que pode ser considerada ingênua do ponto de vista humano. Ele classifica as imagens principalmente com base no contexto: imagens foram atribuídas à categoria "navio" quando havia muita água na imagem, enquanto outras foram classificadas como "trem" quando apareciam trilhos. Várias outras imagens foram atribuídas à categoria correta por sua marca d'água de direitos autorais. A tarefa real - detectar os conceitos de navios ou trens - , portanto, não foi resolvida por esse sistema de IA, ainda que ele de fato classifique a maioria das imagens corretamente. Os pesquisadores também encontraram esse tipo de estratégia "defeituosa" de resolução de problemas em alguns dos algoritmos mais avançados de inteligência artificial, as chamadas redes neurais profundas - algoritmos que até agora eram considerados imunes a tais lapsos. As redes desse tipo analisadas baseiam sua decisão de classificação em parte em artefatos criados durante a preparação das imagens, não tendo nada a ver com o conteúdo real da imagem. "É bastante concebível que cerca de metade dos sistemas de IA atualmente em uso, implícita ou explicitamente, se baseiem em estratégias do tipo 'Hans Esperto'. É hora de checar sistematicamente, para que sistemas seguros de IA possam ser desenvolvidos," disse o professor Klaus-Robert Muller. "Nossa tecnologia automatizada é de código aberto e está disponível para todos os cientistas. Vemos nosso trabalho como um importante primeiro passo para tornar os sistemas de inteligência artificial mais robustos, explicáveis e seguros no futuro, e mais ainda será necessário. Este é um pré-requisito essencial para o uso geral da IA," concluiu Muller. Um único erro de um programa de inteligência artificial em um carro autônomo pode ser fatal. [Imagem: Cortesia MIT] In-inteligência real A professora Meredith Broussard, da Universidade de Nova York, não participou desta pesquisa, mas concorda com os alertas emitidos pela equipe. "Quando as pessoas começam a pensar que a inteligência artificial é mais poderosa do que realmente é, elas começam a tomar decisões erradas," disse a pesquisadora, que é autora de um livro chamado Artificial Unintelligence, ("Ininteligência Artificial", em tradução livre). "A inteligência artificial não é realmente inteligente. IA é apenas matemática," acrescenta ela, destacando que a matemática não consegue lidar com todos os tipos de problemas. A pesquisadora mostra-se preocupada sobretudo com o uso de programas de inteligência artificial nos carros sem motorista. Vários testes ao redor do mundo têm mostrado que é fácil ludibriar os programas desses veículos, com características geométricas típicas nas imagens gerando falsos positivos ou falsos negativos - de sinais de pare ou de pedestres, por exemplo. Bibliografia: Unmasking Clever Hans predictors and assessing what machines really learn Sebastian Lapuschkin, Stephan Wäldchen, Alexander Binder, Grégoire Montavon, Wojciech Samek, Klaus-Robert Müller Nature Communications Vol.: 10, Article number: 1096 DOI: 10.1038/s41467-019-08987-4 Fonte: https://www.inovacaotecnologica.com.br/noticias/noticia.php?artigo=a-inteligencia-artificial-e-mesmo-inteligente&id=010150190412

-

Você realmente precisa de um diploma para fazer uma Carreira Em TI? É claro que uma faculdade de renome irá ajudar em sua carreira profissional, principalmente no Brasil, onde ter um diploma de graduação ainda é tido como obrigatório para o alcance de certos níveis salariais. A questão é que este diploma não será o suficiente para o sucesso em sua carreira de TI (e em qualquer outra carreira, IMHO). O que percebo atualmente é a valorização, pelas empresas, das certificações (emitidas por entidades confiáveis) que fornecem aos alunos o conhecimento focado e concentrado em determinada tecnologia ou área de conhecimento. Certificações são importantes, mas uma carreira de sucesso é o resultado de muitos fatores e decisões. Meus conselhos para quem deseja obter sucesso em TI são: Tenha paixão pela área A tecnologia de hoje estará obsoleta em alguns anos. Seu arcabouço de conhecimentos irá mudar constantemente. Tenha ciência também de que tudo o que você criar não terá uma vida longa. Já fui desenvolvedor de sistemas e olhando para o passado, posso afirmar com quase absoluta certeza de que todos os sistemas que criei não existem mais devido à mudança de tecnologia ou mudanças no negócio das empresas. Isto me desmotiva? Claro que não! Estes sistemas foram importantes na sua época e contribuíram muito para o sucesso das empresas que os utilizaram. Quando passei a trabalhar com infraestrutura, implementei datacenters inteiros que hoje não existem mais devido à obsolescência dos equipamentos e tecnologias. Fiquei desmotivado? Não! Eles foram primordiais para a competitividade das empresas que os utilizaram. O profissional de TI deve estar preparado para este ciclo de construção, destruição e renovação de seus conhecimentos e criações. Esta é a regra do jogo. A paixão pela área irá transformar este ciclo em algo motivacional para você. No início de sua carreira não busque um bom salário e, sim, boas empresas Nesta fase o importante é ter contato com as melhores práticas e com a excelência. Isto formará a sua competência como profissional e lhe dará condições para uma carreira de sucesso. Antes de iniciar minha carreira em TI eu era bancário. Larguei o banco e fui trabalhar como estagiário em TI ganhando 5 vezes menos. O expediente era de 6 horas por dia, mas eu trabalhava 10 horas por dia com um sorriso no rosto, pois esta empresa era um centro de excelência. Já como programador de computadores e trabalhando em uma empresa de renome com mais de 5.000 colaboradores, recebi uma proposta para ganhar um salário 2,5 vezes maior em uma empresa pequena com 10 colaboradores para fazer a manutenção do único sistema da empresa. Aceitei? Não! A oportunidade de ter contato com novas tecnologias e de crescimento profissional na empresa atual era muito maior. Conviva com outros profissionais que também cultuem a excelência Afaste-se daqueles que só reclamam e que enxergam tudo de forma negativa. Lembro especialmente de 2 pessoas que ajudaram a forjar o meu lado profissional. Um deles, gerente de projetos de TI, sempre me falava: “você pode fazer melhor do que isto“. O outro, gerente de sistemas, me disse uma frase uma única vez e que mantenho sempre em minha mente: “Já que você vai investir tempo nesta atividade, faça-a da melhor maneira possível“. Dizem que se conselho fosse bom, vendia-se. Mas aqui eu quis expor a minha opinião, o que me fez evoluir em minha carreira como Profissional de TI e espero poder ajudar aqueles que estão iniciando nesta área sempre tão promissora. Fonte

-

Tão grande e onipresente quanto a Amazon é hoje, é difícil lembrar que ela começou em uma garagem. Jeff Bezos e seus primeiros funcionários empacotaram livros e os levaram para os correios nos primeiros dias. A Amazon.com é um dos maiores sites de varejo on-line do mundo. Desde o seu começo humilde, em uma garagem, até um negócio internacional que emprega milhares de pessoas, a empresa desfrutou de um tremendo crescimento. Pessoas de todo o mundo compram livros, músicas, filmes e produtos da Amazon, e centenas de empresas parceiras. A história da Amazon: Fundação A Amazon.com foi fundada por Jeff Bezos em 1994. Na época, a empresa funcionava em sua garagem, em Bellevue, Washington (EUA). Ele conseguiu obter financiamento de Nick Hanauer. Este primeiro investimento de US$ 40.000 foi acompanhado por um investimento maior de US$ 100.000 da Tom Alburg, que ajudou a tornar o novo site mais fácil de usar. Durante o primeiro mês de negócios, Bezos enviou encomendas para todos os 50 estados dos Estados Unidos e outros 48 países. Os livros eram o único produto disponível na época. Bezos queria que a Amazon fosse mais do que apenas um site de varejo; ele queria criar uma comunidade online. No início, ele adicionou um recurso que permitia aos leitores adicionar suas próprias resenhas de livros, para todos os clientes visualizarem. "Amazon" não era o nome original da empresa Jeff Bezos originalmente queria dar à empresa o nome mágico de "Cadabra". O primeiro advogado da Amazon, Todd Tarbert, convenceu-o de que o nome soava muito parecido com "Cadaver", especialmente por telefone. Bezos também favoreceu o nome "implacável". Se você visitar Relentless.com hoje, adivinhe para ondeele vai... Bezos finalmente escolheu o nome "Amazon", paraque a empresa tivesse o mesmo nome do maior rio do mundo,que por acaso estáem grande parte no Brasil. Nos primeiros dias da Amazon, um sino tocava no escritório toda vez que alguém fazia uma compra, e todos se reuniam para ver se conheciam o cliente Levou apenas algumas semanas para que o sinal tocasse com tanta frequência que eles precisaram desligá-lo. Além disso, a Amazon saiu da garagem de Bezos. No primeiro mês de seu lançamento, a Amazon já havia vendido livros para pessoas em todos os 50 estados dos EUA, e em 45 outrs países. Abertura de mercado Em 15 de maio de 1997, a empresa se tornou uma companhia pública. As ações inicialmente custaram US$ 18, mas até o final final do dia, a demanda levou o preço da ação para mais de US$ 24. A empresa arrecadou US$ 54 milhões. A Amazon.com está listada na Nasdaq como AMZN. Na data desse post, o valor da ação estava em US$ 1.764,77 (fechado em 22 de Março de 2019). Primeiros Produtos Quando Bezos começou, ele criou uma lista dos 20 produtos que ele achava altamente lucrativos. Desta lista ele escolheu os cinco produtos mais promissores, que incluíam: CDs Hardware de computador Software de Computador Vídeos Livros Logo original da Amazon Quando se trata de dar o primeiro passo no mundo do marketing online, a Amazon investiu em livros. Havia uma grande demanda por livros em todo o mundo, e o baixo preço dos livros ao longo do grande número de títulos disponíveis para impressão tornava a melhor escolha que a Amazon poderia ter tomado durante esse período. Apenas dois meses após a primeira aparição on-line da loja, ela já ganhava mais de US$ 20.000 por semana. O memorável logotipo da Amazon com a seta de A a Z foi incorporado em 19 de junho de 2000. A seta faz o logotipo parecer um sorriso, mas, o mais importante, a empresa quer mostrar que ele oferece qualquer produto, disponível de A a Z. Logo Amazon Expansão e popularidade Em 1997, a Amazon.com adicionou filmes e músicas às suas ofertas. Em 1998, a Amazon abriu seus primeiros sites internacionais no Reino Unido e na Alemanha, onde obteve sucesso rapidamente. Em 1999, a empresa abriu quatro centros de atendimento de pedidos em Fernley, Nevada; Coffeyville, Kansas; e Campbellsville e Lexington, Kentucky, para lidar com a grande massa de pedidos. Jeffrey Preston Bezos foi escolhido como Pessoa do Ano em 1999 pela revista Times, com o título de "rei do cibercomércio". Jeff Bezos Businessplan O plano de negócios inicial de Jeff Bezos era considerado "ruim", porque os acionistas não tinham garantias de que a empresa teria algum lucro a longo prazo. Bezos depositou suas esperanças em um crescimento lento, que no final acabou sendo a escolha certa. Durante os primeiros cinco anos, a Amazon estava no vermelho. Foi somente no primeiro trimestre de 2001 que a empresa obteve um lucro de US$ 5 milhões. Esta primeira margem de lucro, embora pouco cética, permitiu acreditar que o plano de negócios incomum de Bezos pode realmente funcionar. Nos anos seguintes, a Amazon decolou e tornou-se a maior e mais popular loja on-line do mundo. Recursos e Atualizações O recurso "Look Inside the Book" (Dê uma olhada), adicionado em 2001, tornou-se imediatamente popular como uma ferramenta para os consumidores verem se o livro atenderia às suas necessidades. Mais tarde, o recurso "Pesquisar dentro do livro", adicionado em 2003, possibilitou que os consumidores pesquisassem palavras-chave no texto do livro. A Amazon adicionou o Marketplace, onde os vendedores de livros usados poderiam oferecer produtos para venda com uma pequena comissão coletada pela Amazon. A Amazon também se uniu a muitas empresas para oferecer seus produtos através do site. Crescimento e sucesso O número de funcionários da Amazon disparou ao longo dos anos. Com “apenas” 30.000 funcionários em tempo integral em 2011 nos EUA, e mais de 351.000 em tempo integral e meio período em todo o mundo até o final de 2016. O número de funcionários da Amazon aumentou em mais de 1070% em apenas 16 anos (2017). A Amazon GO Store Em dezembro de 2016, foi inaugurada a primeira loja de conveniência da Amazon, em Seattle (EUA). A ideia original surgiu em alguns meses antes, em 11 de outubro de 2016. Essa loja de conveniência incomum funciona de forma diferente em comparação ao Walmart, por exemplo. Ao percorrer a loja, sua conta on-line da Amazon apresentava os itens que você desejava comprar. A loja também eliminou os checkouts, colocando sensores nas portas de saída que automaticamente finalizam a fatura on-line na conta da Amazon dos clientes. Produtos e Serviços Hoje a Amazon oferece uma ampla variedade de serviços e produtos diferentes: AmazonFres Amazon Prime Amazon Web Services Alexa Loja de aplicativos Amazon Drive Eco Acender Comprimidos de fogo TV de Incêndio Vídeo loja do Kindle Música Música Ilimitada Amazon Digital Game Store Amazon Studios AmazonWireless fonte: oficinadanet

-

Conselho Nacional de Justiça confirma ataque hacker em seus servidores O Conselho Nacional de Justiça (CNJ) teve seu sistema invadido na última segunda-feira (1). A informação foi levantada pelo Valor e confirmada nesta terça (2) pelo CNJ, em nota de esclarecimento. “Nesta segunda-feira (1º/4), o portal do Conselho Nacional de Justiça na Internet foi objeto de ataque de hackers. Nenhum sistema de informações processuais, como o PJe (Processo Judicial Eletrônico), o BNMP (Banco Nacional de Monitoramento de Prisões) e o SEEU (Sistema Eletrônico de Execução Unificado), foi afetado. O CNJ acionou as autoridades e tomou as medidas necessárias para apurar os fatos e manter a segurança do Portal”, informou o órgão. Apesar de não haver vazamento de informações processuais, apuração do Valor aponta que milhares de dados pessoais, entre eles nomes, CPFs e números de contas bancárias foram expostos. Outra instituição que acompanha o caso é o DefCon-Lab, especializado em segurança cibernética. O órgão identificou outro vazamento também na segunda, em que 6 mil linhas de dados foram expostas. Na lista de informações pessoais estão também números de contas bancárias, telefones e CPFs. “Além de credenciais de acesso a serviços mantidos pelo CNJ”, completa o laboratório. Um especialista consultado pelo G1 apontou que 94 bancos de dados do CNJ sofreram ataques, nos quais havia informações sobre usuário e senhas do portal. O órgão usa um sistema de códigos de acesso em formato hash, o que apenas apresenta para o invasor uma sequência de números, letras e outros caracteres aleatórios. Ainda não há informações sobre a origem de tais ataques, nem sobre os autores do cibercrime. Fonte Fonte Fonte Fonte

-

Samsung lança memória RAM até mil vezes mais rápida que um eFlash Essas memórias podem ser facilimente integradas a sistemas de Inteligência Artificial, dispositivos dotados de Internet das Coisas, microcontroladores e, claro, computadores de alta performance. Memória de acesso aleatório magnetoresistiva ou, simplesmente eMRAM. Este é o nome da memória que a Samsung começou a fabricar em escala comercial e cuja velocidade de gravação promete ser até mil vezes mais rápida que os já tradicionais eFlash. Além da rapidez, a eMRAM utiliza tensões mais baixas e alta escalabilidade. Com isso, elas podem ser facilimente integradas a sistemas de Inteligência Artificial, dispositivos dotados de Internet das Coisas, microcontroladores e, claro, computadores de alta performance. A tecnologia MRAM é não-volátil, ou seja, os dados não são apagados mesmo sem eletricidade como acontece com as memória NAND Flash, o que inclui ainda um consumo muito menor de energia. Além disso, elas podem processar dados tão rapidamente quanto a DRAM volátil e são considerados uma tecnologia de memória de última geração. Mas, como nada é perfeito, a capacidade de armazenamento da eMRAM é menor que as de suas "colegas". Este padrão suporta apenas 1 Gbit por chip, algo bem menor se comparado à memória flash que, atualmente, é superior a 1 Tbit por chip. Para completar, a produção de chips eMRAM usa a tecnologia de 28 nm (nanômetros) no padrão FD-SOI (full-depleted silicon-on-insulator ), também conhecido como 28FDS. A ideia é que as memórias eMRAM substituam as memórias flash embarcadas (eFlash) em um futuro próximo, com os benefícios que descrevemos acima. Fontes: https://news.samsung.com/global/samsung-electronics-starts-commercial-shipment-of-emram-product-based-on-28nm-fd-soi-process?utm_source=rss&utm_medium=direct https://olhardigital.com.br/noticia/samsung-lanca-memoria-ram-ate-mil-vezes-mais-rapida-que-um-eflash/83405

-

Aproveitando estes dias de pouco movimento no fórum, vamos fazer algumas atualizações na plataforma e servidor. Até quarta feira (06/03/2019) o fórum pode ficar instável e até mesmo fora do ar. Desejamos a todos muito sucesso e um bom carnaval a todos! @Moderador Global @Moderador @Colaborador @Participativo EBR @Técnico Cooperador @Amigo EletrônicaBR

- 14 respostas

-

- 17

-

-

-

A computação quântica é a nova fronteira da informática, uma revolução que promete um processamento de dados tão alto que problemas do tamanho do Universo serão solucionados a uma velocidade assustadoramente rápida. Atualmente, tudo que circula no mundo da computação é fruto de uma sequência de 0 e 1. É assim que a informação é codificada e circula em meios eletrônicos -- inclusive nos transistores, os componentes básicos dos computadores. A menor quantidade de informação enviada por um computador é 1 bit, que pode ser ou um 0 ou um 1. Só que isso é uma adaptação para a computação da física clássica, que explica bem o funcionamento do mundo quando o objetivo é analisar corpos relativamente grandes. Não dá muito certo, porém, quando se tenta avaliar partículas muito pequenas. A interação de moléculas, átomos e partículas subatômicas, como elétrons e fótons, é algo do domínio da física quântica. Ao transportar esse conhecimento para a computação, os cientistas perceberam que a transmissão de informação poderia ser agilizada - e muito - ao criar bits quânticos, os bits quânticos ou qubits. Para isso, basta aproveitar traços do mundo quântico. As partículas quânticas são especiais: existem em diversos estados físicos. Se o bit pode ser 0 ou 1, um bit quântico pode ser 0 e 1 ao mesmo tempo. Isso ocorre porque pode haver uma sobreposição ou superposição dos dois estados, o que gera um terceiro estado diferente. Um bit quântico se comporta como um átomo artificial. Outra característica da física quântica é a capacidade dessas partículas se entrelaçarem ou se emaranharem de tal modo que uma passa a responder às mudanças das outras. Dá para saber características de uma partícula só observando as outras às quais ela está entrelaçada. Com todas essas características combinadas, esses qubits conseguem processar muito mais informação do que um bit habitual. Sutor gosta de descrever o problemão que seria para um computador guardar os detalhes de uma partícula simples. "De quanta memória eu precisaria para armazenar uma molécula de cafeína no computador? A resposta é: uma capacidade ridiculamente enorme. Aproximadamente 10 seguido de 46 zeros bits. E isso é bastante grande já que os cientistas estimam que o número de átomos no nosso planeta é entre 10 seguido de 49 zeros e 10 seguido de 50 zeros. Ou seja, a quantidade de informação que você precisaria para armazenar uma molécula de cafeína é equivalente a 1% ou 10% das partículas que temos no planeta!". O executivo diz que seria praticamente impossível construir uma máquina capaz de guardar tanta informação seguindo a lógica da computação clássica. "Mas a mesma quantidade de informação seria armazenada em 160 qubits", pondera. Mas, tudo o que os qubits têm de poderosos eles têm de instáveis. Como essas características "mágicas" são conferidas por partículas muito pequenas, qualquer perturbação no ambiente pode fazer a informação que carregam se perder e aumentar as taxas de erro. Esses "ruídos" podem ser variações mínimas de temperatura ou vibrações imperceptíveis. Empresas que desenvolvem computadores quânticos hoje em dia resolvem o problema da instabilidade dos qubits de um jeito bastante único: resfriam todo o ambiente até bem próximo do zero absoluto, o 0 Kelvin ou -273°C. Quando está funcionando, com toda refrigeração, aquele lugar é um dos mais gelado do universo. Pode até parecer exagero, mas não é, já que as temperaturas registradas em um computador quântico são menores do que no espaço. Uma refrigeração tão potente requer um aparato eletrônico de ponta, que inclui, por exemplo, câmaras criogênicas conectadas por cabos supercondutores. O computador da IBM fica pendurado para evitar as vibrações vindas do solo. Tudo isso é guardado dentro de uma estrutura em forma de cilindro que é selada a vácuo. Ainda assim, isso não é suficiente para manter o computador a salvo dos "ruídos". Ele fica dentro de uma gaiola de vidro que barra som e outras vibrações. Cada uma das paredes tem 3 m de altura por 3 m de largura e sua espessura é tão grossa que seu peso chega a 318 kg. Talvez você seja um cético e ache que essa fortaleza fria seja dispensável, afinal, o que ela está tentando impedir de acontecer? Sutor responde: Um simples fóton poderia estragar todo um cálculo, porque um só fóton já é muito quente. Ele está falando da partícula elementar responsável pela radiação eletromagnética que, de tão pequena, tem massa zero enquanto está em repouso. Além de desestabilizar o computador quântico, um fóton poderia se enrabichar com outra partícula do processador e produzir resultados imprestáveis. Leia a notícia completa com o título de: Você não terá celular quântico tão cedo; e por que isso não é um problema? no site https://noticias.uol.com.br/tecnologia/noticias/redacao/2019/02/22/voce-nao-tera-celular-quantico-tao-cedo-e-por-que-isso-nao-e-um-problema.htm

-

notícia Samsung anuncia nova linha 'barateza' de SSDs de 1 TB, 2 TB e 4 TB

SystSoftPcCelTv postou um tópico em Notícias

Samsung anuncia nova linha 'barateza' de SSDs de 1 TB, 2 TB e 4 TB A Samsung 860 QVO SSD foi construída com arquitetura MLC (multi-level cell) 4-bit (ou QLC) NAND, que permite guardar mais de um bit por célula — isso agiliza o processo e diminui a margem de erros. Com relação à velocidade, os repositórios podem ler até 550 MB/s e escrever até 520 MB/s — o que é especialmente interessante para boots e desligamentos rápidos, transferências e responsividade de aplicativos. A novidade vem com o recurso TurboWrite para acelerar a gravação e manter alto desempenho no longo prazo com um buffer variável maior juntamente com o software Samsung Magician, uma suíte de aplicativos para manter o drive atualizado e saudável. O produto tem interface SATA 6 Gb/s e é compatível com SATA 3 Gb/s e SATA 1.5 Gb/s e tem as dimensões de 100 x 69.85 x 6.8 mm, com três anos de garantia. A linha 860 QVO SSD começa a ser vendida em dezembro, com preço inicial de US$ 150 (R$ 582 na conversão direta) para a versão de 1 TB. O modelo de 2 TB vai custar US$ 249 (R$ 960) e o de 4 TB sai por US$ 499 (R$ 1925). Por enquanto, não há previsão de lançamento no Brasil. Fonte -

notícia SSDs podem sofrer uma grande queda de preços em 2019

SystSoftPcCelTv postou um tópico em Notícias

SSDs podem sofrer uma grande queda de preços em 2019 Em relação ao mercado internacional, houve uma queda de 50 por cento no preço de memórias NAND (a tecnologia utilizada em SSDs) em 2018. Isso foi possível devido à necessidade de se fabricar dispositivos com maior capacidade e, ao mesmo tempo, manter uma boa relação de procura/venda. É importante ressaltar que, para quem mora no Brasil, essa baixa de preço pode não ter sido tão significante, dado o aumento que o dólar sofreu desde o início do ano. Para 2019, a previsão é de que os preços caiam ainda mais. A afirmação é de Simon Chen, presidente da ADATA Technology, uma fabricante taiwanesa de chips de memórias flash NAND e módulos DRAM. De acordo com Chen, as maiores fabricantes de flash NAND ainda estão expandindo a capacidade de seus produtos e, por isso, o preço tende a descer. O aumento da capacidade do flash NAND está associado à exploração de uma nova tecnologia na fabricação: a NAND 3D. Com ela fica muito mais fácil subir a capacidade dos dispositivos, pois basta sobrepor as camadas de memória, umas por cima das outras, ao contrário do que se fazia com a NAND 2D. As grandes companhias já estão trabalhando com NAND de 96 camadas, cujo processo de fabricação foi estabilizado, o que favorece a produção em massa e, consequentemente, a queda no valor final. Por outro lado, Simon Chen não foi tão otimista em relação às memórias DRAM, que, em suas palavras, devem manter seus preços inalterados. O motivo é simples: o aumento da capacidade dos módulos não sofrerá um impacto considerável. No caso das placas de vídeo, parece que o pior já passou. Depois do “boom” da mineração de criptomoedas, os preços voltaram a cair. Ainda não estão como eram no início de 2016, mas estão melhores do que no início de 2018. Fonte -

notícia Falha no Chrome permite instalação de vírus em computadores; saiba o que fazer

SystSoftPcCelTv postou um tópico em Notícias

Falha no Chrome permite instalação de vírus em computadores; saiba o que fazer Uma grave falha de segurança que permite que sites instalem vírus em computadores fez com que a Google emitisse um alerta nesta semana. Na mensagem, a gigante orienta que usuários atualizem o navegador Chrome para a mais recente versão (72.0.3626.121) lançada em 1º de março. Todos os usuários devem atualizar o Chrome imediatamente. Chamada de CVE-2019-5786, a vulnerabilidade afeta o software de navegação dos principais sistema operacionais, como o Windows, macOS e Linux. A falha de segurança estava sendo explorada por hackers antes da atualização do sistema. A Google manteve em sigilo os detalhes técnicos da brecha de segurança para impedir que hackers obtenham informações sobre a falha. Mas a empresa revelou que o componente afetado foi o chamado "FileReader", que permite ao navegador ler arquivos com permissão – como quando um usuário carrega uma imagem do computador para um site A falha foi classificada com severidade "Alta", abaixo apenas do nível "Crítica", o mais elevado. Apesar das medidas adotadas pela Google, o Chrome ainda é um software de código aberto e hackers podem analisar suas modificações para identificar as falhas que foram corrigidas. O Chrome costuma ser atualizado automaticamente, mas a instalação manual da nova versão do navegador pode ser acessada a partir do menu Ajuda > Sobre o Google Chrome. A mesma página poderá ser aberta ao colar "chrome://settings/help" na barra de navegação. A Google realizará uma varredura para identificar a versão atual do seu navegador e dará a opção de instalação. O bug foi descoberto por Clement Lecigne da área de Threat Analysis Group da Google. Fonte -

notícia TI vs Negócio: como justificar novos investimentos de TI na empresa

GNMilasi postou um tópico em Assuntos Diversos

TI vs Negócio: como justificar novos investimentos de TI na empresa Apesar de estar ganhando cada vez mais espaço nas organizações, ainda é muito comum encontrar fortes resistências de investimentos das empresas no setor de TI. Esse fato não ocorre na maioria das vezes por falta de recursos, e sim pela condução errada destas tratativas. Neste artigo discutiremos na prática a melhor forma de vender o seu projeto na sua empresa passando uma maior segurança para o negócio e uma maior transparência de sua projetos. Certifique-se que está dentro do plano estratégico O primeiro passo para justificar novos investimentos é alinha-los à estratégia da organização. Para que o investimento proporcione impacto efetivo, ele precisa estar integrado à estratégia de negócio, ou seja, ele precisa estar diretamente associado com os objetivos organizacionais do momento. Ao implementar tecnologias sem a preocupação de relacioná-las ao negócio, a empresa corre risco de implementar algo caro e inútil para a realidade. As organizações que conseguirem criar essa vinculação entre estratégia e TI, focalizando seus investimentos em tecnologia nas áreas mais importantes para o sucesso da estratégia escolhida, certamente estarão no caminho certo para obter um excelente desempenho – meta principal de qualquer organização. Coloque tudo na ponta do lápis É muito comum ainda acharmos gerentes, diretores e presidentes leigos quando o assunto gira em torno de tecnologia. Portanto, devemos ter argumentos claros e na ponta da língua. Quando falamos com a alta gestão a língua sempre é dinheiro e, ao fim de cada proposta, sempre vem a pergunta: “E quanto isso vai nos custar?”. Essa pergunta sempre vem do entendimento antigo que a TI não gera qualquer valor ao negócio e serve apenas como uma atividade de suporte para a organização. Para mudar essa ideia devemos utilizar um recurso que ainda é pouco explorado por nós, profissionais de TI: a calculadora. Neste tópico iremos aprender alguns conceitos muito conhecidos na área de finanças como, por exemplo: ROI, Payback, VPL, TCO, TIR, RCB, Breakevining e etc. Apresentando bons resultados nestes indicadores, você consegue demonstrar à alta gestão que seu projeto não é um custo por completo e, sim, um investimento para a organização. Porém, é importante lembrar que cada projeto necessitará de diferentes bases de cálculo para ter sua aprovação viabilizada. É importante lembrar que iremos fazer projeções daqui pra frente. Não devemos ser nem otimistas (“se é para sonhar, vamos sonhar grande”) ou pessimistas demais (“o buraco é mais embaixo”). Quanto mais realistas forem as projeções, menor é a chance de ficar à mercê dos acontecimentos. Umas das técnicas mais utilizadas para esse tipo de análise é chamada de payback. Nela é calculado o tempo que o investimento terá o seu retorno. Ele permeia desde o ciclo de vida do projeto até o ciclo de vida do produto. Exemplo: Suponha que um determinado software tenha tido um custo inicial de R$ 80.000,00 e que essa aplicação tenha uma captação de R$3.000,00, logo, tem-se o seguinte calculo: PB = 80.000 / 3.000 = 26,7 meses (aproximadamente 27 meses, ou seja, 2 anos e 3 meses). Junto com o payback podemos designar o break even (ou ponto de equilíbrio) do projeto. Ele apresenta o ponto onde os custos estão iguais a receita gerada. Neste ponto é apresentado o momento em que a empresa não teve lucro e nem prejuízo. Isso significa que antes do projeto chegar ao seu break even ele é um custo, e após superar o ponto de equilíbrio ele será uma receita. Quando você conseguir identificar o break even do seu projeto, você irá entender a partir de quando o seu projeto estará de fato entregando o retorno financeiro dos investimentos. Exemplo: Imagine que sua empresa criará um novo produto que será vendido por R$20, onde o custo de produção é de R$10,00 e que além disso este novo produto tenha um custo fixo de operação de R$1.000,00. Neste caso, tem-se o seguinte calculo: BE = 1000 / (20 – 10) = 100 (ou seja, a partir da centésima venda mensal ela estará operando com lucros reais). Outra análise que podemos realizar é o uso do TCO (Total Cost of Ownership) ou Custo Total de Propriedade. Nela iremos avaliar todos os custos diretos ou indiretos do projeto, incluindo hardware, software, mão de obra, licenças, energia e etc. Ou seja, nela não explicitamos apenas o valor da compra, mas sim de todos os custos da assinatura de papéis até a descontinuação do projeto, neste caso até o software ou hardware saírem de operações e serem descartados. Exemplo: Imagine que na compra de um servidor com um tempo de vida útil de 3 anos, o mesmo tenha um custo inicial de R$10.000,00 e que suas licenças custem R$3.500,00 e que o custo de mão de obra terceirizada e peças ao longo desse período tenham um custo de R$2.000,00. No período de 3 anosestá estimado um downtime de 12 horas que custará 1.000,00 para os funcionários poderem estabilizar o serviço e que, além disso, a energia elétrica que o servidor consome é de R$600,00 no período. Após o tempo de vida útil o servidor ainda poderá ser revendido por R$1.500. Neste caso teremos o seguinte calculo: TCO = (10000+3500) + 600 + 2000 + 1000 – 1500 = 15.600,00 (ou seja, durante todo o uso do equipamento teremos um custo total de R$15,600) Obs: Neste caso não está evidenciada a construção de um produto ou solução específica, portanto não há custo de operação. Podemos utilizar também o ROI (Return Over Investment) ou Retorno Sobre Investimento, que permite identificar o quanto de dinheiro a empresa perde ou ganha com cada projeto. A métrica é importante porque permite que você avalie como certas iniciativas contribuem com os resultados da empresa. Da mesma forma, com base no ROI é possível planejar metas baseadas em resultados tangíveis e entender se está valendo a pena ou não investir em determinados projetos. Este termo é comumente confundido com o payback, e eles realmente são parecidos, mas o que difere um do outro é que payback se relaciona com tempo e o ROI é dado como porcentagem de investimentos. Exemplo: Um novo produto da sua organização está em operação e será vendido por tempo determinado. Os custos com equipamentos, materiais de escritório e salários terão um custo de R$50.000,00, mas ele traz ganhos de R$250.000,00. Neste caso, teremos o seguinte calculo: ROI = (250000 – 50000) / (50000) X 100 = 400 (ou seja, a cada real investido ele terá outros R$4 de volta) Não é só financeiro Em 1992, Kaplan e Norton apresentaram um artigo sobre uma forma de medição de resultados e definição de objetivos. Diferente das técnicas que haviam na época, o modelo não se preocupava somente com avaliações financeiras e sim com diversos indicadores. Neste artigo eles apresentam uma ferramenta chamada BSC (Balanced Scorecard), que é um modelo que parte do princípio que a perspectiva contábil tem tanta importância quanto clientes, processos internos e aprendizagem e crescimento. Neste ponto percebemos que apenas os resultados financeiros não são mais suficientes. Aplicar o modelo e adaptá-lo ao seu negócio é importante para entender como ele atende cada uma de suas perspectivas e se estão alinhados ao planejamento estratégico. Análise de custo benefício Podemos também realizar análises técnicas para analisar os projetos. Acredito que todos nós já fizemos esse tipo de análise, não só no trabalho mas na maioria de nossas compras pessoais no dia a dia. Esse modelo procura entender como os custos se relacionam com os benefícios. Geralmente ele acompanha outros elementos como, por exemplo, a análise SWOT para estimar as forças, fraquezas e alternativas que atendam a solução. Apesar da identificação ou não que seus custos são superados pelos seus benefícios, deve-se analisar todas as outras alternativas na mesa. Obviamente essa não é a técnica mais perfeita de todas, pois possui um bom peso de análise humana de percepção de valor. Conclusão Apenas apresentar projetos e sair reclamando que não recebeu patrocínio da alta direção não pode ser mais feito por nós, profissionais de TI. Devemos entregar o máximo de informações importantes para que, quem estiver do outro lado da mesa possa ter uma tomada de decisões mais segura e que trará benefícios reais para o negócio. Fonte -

Google celebra 30 anos da World Wide Web com doodle exclusivo Foi em 11 de março de 1989 que um então engenheiro físico de 33 anos, chamado Tim Berners-Lee, entregou ao seu chefe um documento intitulado “Gerenciamento de Informação: Uma proposta”. Nele, haviam enunciados que compunham a ideia de uma “ampla base de dados baseada em hipertexto, com links digitáveis”, a fim de auxiliar no compartilhamento de informações entre seus colegas de trabalho no CERN (Organização Europeia para a Pesquisa Nuclear, na Suíça), onde está instalado o maior acelerador de partículas do mundo — o Grande Colisor de Hádrons (LHC). O documento ficou conhecido como “Mesh” e tornou-se famoso por ser, basicamente, o primeiro rascunho do que viria a ser a internet como a conhecemos hoje. De lá até aqui, muita coisa mudou: o “mesh” não é limitado aos trabalhadores do CERN, Berners-Lee recebeu a honraria de tornar-se um cavaleiro pela Ordem do Império Britânico e o mundo sem a rede mundial de computadores seria algo inimaginável dentro da nossa realidade. Só no Brasil, são mais de 120 milhões de domicílios conectados, segundo o Comitê Gestor da Internet (CGI). A Google, no intuito de celebrar os 30 anos da World Wide Web, criou um doodle especial elucidando o histórico da web desde o documento que lhe serviu como proposta inicial (ele foi recusado pelo chefe de Berners-Lee, que o chamou de “empolgante, porém vago”), abordando levemente a diferença entre a rede mundial de computadores e a internet propriamente dita. Veja o texto completo a seguir: Sir Tim Berners-Lee, o inventor da rede mundial de computadores Fonte Fonte

-

Fonte: Canaltech - YouTube

-

A série de história da tecnologia vai falar de uma marca que você vê direto nas lojas, nas festas, na rua, mas provavelmente não sabe a origem. É um dos temas mais pedidos aqui no canal: a JBL, a marca de caixas de som, fones de ouvido e mais. Se você quer saber como ela começou e como chegou até aqui, veja o vídeo. Fonte: TecMundo - YouTube

-

A série de história da tecnologia vai se voltar pra Apple, mas ainda não é a história completa da empresa. Nós vamos falar da linha de computadores mais famosa dessa gigante, que a gente chama hoje só de Mac, mas que tem muita, muita coisa desde o Macintosh original até os atuais e mais diversos modelos de notebooks, gabinetes e outros produtos. Quer saber como tudo começou, a evolução, as bizarrices e a situação da família atualmente? Então confira essa viagem no tempo com a gente! Fonte: TecMundo - YouTube

-

O TecMundo fala sobre as principais novidades do mundo da tecnologia todos os dias, mas também precisamos falar do oposto: aquelas tecnologias que foram um fracasso comercial, só apanharam da crítica e não caíram no esquecimento de tanto ódio que geram. Perguntamos no Twitter e no Facebook para os leitores quais são as piores tecnologias lançadas desde 1999 — e as respostas podem surpreender você. Fonte: TecMundo - YouTube

-

Hackers incluem backdoor no ASUS Live Update De acordo com informações recentes, hackers comprometeram milhares de computadores da ASUS graças a um backdoor no ASUS Live Update. O Live Update vem pré-instalado em computadores da ASUS e é usado para atualizar o BIOS, drivers, UEFI e outros componentes. O software pode ser atualizado automaticamente e foi assim que ele baixou a versão com o backdoor. Backdoor no ASUS Live Update O que chama a atenção é que a versão do software com o backdoor presente estava sendo distribuída diretamente a partir dos servidores da ASUS. Os hackers assinaram digitalmente a versão comprometida do software usando um certificado da própria ASUS antes de colocá-lo para distribuição nos servidores da empresa. A versão comprometida do software foi hospedada nos servidores da ASUS durante meses. De acordo com a Kaspersky, o número de computadores afetados pelo software comprometido pode ter chegado a mais de 1 milhão. Depois de instalado, o backdoor no ASUS Live Update analisa o computador em busca do seu endereço MAC e depois faz o download de outros arquivos maliciosos a partir de um servidor de comando e controle. O arquivo modificado pelos hackers e com a assinatura digital da ASUS: O país com o maior número de computadores comprometidos é a Rússia, seguido pela Alemanha, França, Itália e Estados Unidos: Este tipo de ataque lembra um pouco o que aconteceu com o CCleaner em 2017, onde os hackers incluíram uma versão modificada e assinada digitalmente nos servidores da Piriform. Neste caso, cerca de 2,3 milhões de usuários fizeram o download da versão comprometida. Fonte

-

ReclameAqui: Como funcionam os critérios para avaliação das empresas? Baseado nas avaliações dos consumidores, o Reclame AQUI analisa alguns critérios para a formulação da reputação. São eles: 1 - Índice de Resposta (IR) - Porcentagem de reclamações respondidas, sendo que apenas a primeira resposta é considerada; 2 - Média das Avaliações (Nota do Consumidor) (MA) - Leva em consideração apenas reclamações finalizadas e avaliadas. Corresponde à média aritmética das notas (variando de 0 a 10) concedidas pelos reclamantes para avaliar o atendimento recebido. 3 - Índice de Solução (IS) - Leva em consideração apenas reclamações finalizadas e avaliadas. Corresponde à porcentagem de reclamações onde os consumidores, ao finalizar, consideraram que o problema que originou a reclamação foi resolvido. Essas reclamações são representadas pelo ícone de status verde. (Clique AQUI e saiba mais); 4 - Índice de Novos Negócios (Voltaria a fazer negócios?) (IN) - Leva em consideração apenas reclamações finalizadas e avaliadas. Corresponde à porcentagem de reclamações onde os consumidores, ao finalizar, informaram que, sim, voltariam a fazer negócios com a empresa. Para cálculo da Avaliação do Reclame AQUI (AR) é feita uma média ponderada baseada nestes critérios acima. Todos os critérios possuem valores que variam de 0 a 100, com exceção da Média (varia de 0 a 10), assim o valor da média das avaliações é multiplicado por 10, para estar na mesma escala das demais. Os critérios possuem pesos distintos, conforme segue abaixo: Índice de Resposta - Peso 2 Média das Avaliações (Nota do Consumidor) - Peso 3 Índice de Solução - Peso 3 Índice de Novos Negócios (Voltaria a fazer negócios?) - Peso 2 Assim a fórmula para obtenção da Avaliação do Reclame AQUI é a seguinte: AR = ((IR * 2) + (MA * 10 * 3) + (IS * 3) + (IN * 2)) / 100 Para 8 =< AR <= 10 , ÓTIMO Para 7 =< AR <= 7.9 , BOM Para 6 =< AR <= 6.9 , REGULAR Para 5 =< AR <= 5.9 , RUIM Para AR < 5 , NÃO RECOMENDADA Essa fórmula só é aplicada se a empresa passar por 2 avaliações prévias: 1 - Possuir índice de resposta superior à 50%. Se possuir um índice de resposta inferior a 50%, ela automaticamente é categorizada como NÃO RECOMENDADA. Isso é feito para garantir que empresas que não respondem a seus consumidores não sejam beneficiadas, pois todos os parâmetros analisados são obtidos a partir do atendimento realizado pelas empresas; 2 - Possuir um número de avaliações igual ou superior a 10. Se possuir menos, a empresa ficará com reputação SEM ÍNDICE. Fonte

-

Por que a Finlândia tem o MELHOR sistema Educacional? ASSISTA! E tire suas conclusões.

-

- 2

-

-

- sistema educacional

- finlândia

- (mais 1)

-

Malware transforma caixas eletrônicos em caça-níqueis Os criminosos fazem as máquinas liberarem todo o dinheiro usando apenas um comando. WinPot. Esse é o nome do malware que transforma caixas eletrônicos em máquinas caça-níqueis. Seus criadores provavelmente se inspiraram no termo jackpotting — que faz referência aos ataques em que cibercriminosos forçam um caixa automático a, literalmente, cuspir dinheiro. O WinPot parece um jogo de caça-níqueis: os indivíduos realmente esperam o dinheiro ser liberado nos caixas automáticos. Existe uma diferença entre o funcionamento das máquinas de jogo e o WinPot, já que ele garante a "vitória". Talvez, inclusive, isso explique a primeira parte de seu nome: não existe possibilidade de derrota, como acontece nos cassinos. As janelas da máquina caça-níqueis mostram o nome das cédulas e a quantidade de notas existentes em cada dispensador. Só é preciso escolher a saída que tem mais dinheiro e pressionar "Spin" (Rodar). É possível usar a opção "Scan" (Verificar) para recontar as notas. O sistema prevê possíveis percalços, então existe o botão "Stop" (Parar). Em uma emergência, a função bloqueia o saque antes de levantar suspeitas sobre o criminoso. Interface do malware WinPot Existem várias versões do WinPot. Cada uma com funcionalidades e recursos próprios. Essa variedade contribui tanto para que o vírus burle novas medidas de proteção de caixas eletrônicos quanto para evitar abusos — como alguém tentar copiar o software para, em um próximo crime, ficar com todo o dinheiro. Alguns tipos do malware operam por tempo limitado e depois são desativados. As ações dos cibercriminosos, porém, não consistem apenas em roubar caixas automáticos. Existem múltiplas maneiras de roubar dinheiro de clientes bancários: câmeras escondidas, teclados falsos e outros dispositivos para obter senhas e dados da tarja magnética do cartão. Muitas vezes, o usuário não nota nada de anormal na aparência da máquina. Por isso, é recomendável, de acordo com a Kaspersky Lab, ativar notificações de mensagens de texto sobre saques e transferências (assim, pode-se bloquear o cartão o quanto antes), utilizar caixas em agências bancárias (mais difíceis de reprogramar), ficar o mais próximo possível do terminal, cobrir o teclado com a mão ao digitar a senha e prestar atenção a qualquer sinal incomum na aparência externa do caixa eletrônico ou no que é mostrado na tela. Fonte

-

- 1

-

-

- caixa eletrônico

- caixa automático

- (mais 2)

-

Bom dia, nesse final de semana precisei procurar sobre tela de notebook, queria verificar alguns modelos, aí apareceu algumas info da ELGscreen e um artigo bem posicionado deles que me interessei de ler antes de finalizar qualquer coisa com eles, pois nunca comprei lá. Achei em parte estranho a colocação deles em relação as assistências/técnicos, no título eles colocam como 7 razões o benefício de trocar a tela do note, principalmente em alguns itens, como: Aí no item 1 colocam como se fôssemos um concorrente(indiretamente pode até ser um concorrente, caso um outro fornecedor trabalhe melhor a sua venda e pós-venda, melhorando o relacionamento com a assistência), também vem a questão da habilidade em desmontar, que é relativamente fácil, porém um usuário final de computador, tem muita chance de danificar a moldura, conector, com o potencial da eletricidade estática queimar algum circuito e outros detalhes. Levo em consideração que muitos usuários finais que gostam de fazer suas manutenções básicas pode ser benéfico para o bolso, porque provavelmente possui um nível básico de conhecimento, porém a pessoa que só tem coragem, pode acontecer o pior e provavelmente muitos aqui já presenciaram ao chegar em suas bancadas. Eles realmente possuem razão que pode ser difícil para o cliente confiar, porque existem alguns casos de técnicos/assistências sacanas, assim como existem médicos, advogados, administradores... mas com o passar do tempo o mercado regula isso, pois o profissional começa a se desvalorizar e cada vez mais pessoas corretas chegam no mercado(outras nem tanto, com certeza), com bom conhecimento e moral/ética, aumentam o nível profissional, porém mais uma vez é estranho a empresa que se coloca como fornecedora para assistências utilizar o medo para desvalorizar um pouco(mesmo sabendo que realmente acontecem muitas sacanagens por aí) o seu outro cliente. Segue o link do artigo: http://blog.elgscreen.com/tela-de-notebook-quebrada-2/ Lembrando que existem os outros itens, mas para não me alongar esses eu achei os principais. Existe o comentário de um técnico que não gostou do artigo, aí eles responderam e disseram que possuem bastante conteúdo para ajudar as assistências, eu particularmente nunca vi o blog deles, aí entrei pela primeira vez e realmente possuem algumas informações com o objetivo de ajudar o técnico, mas talvez a empresa esteja com um choque interno de interesses, por atuar no varejo(cliente final) e como fornecedora para assistências e com isso não souberam se comunicar. Como eles apoiaram através desse artigo dizendo o quanto é fácil, eles deveriam ensinar minuciosamente o usuário leigo, com todos os cuidados que deve ter(não sei se eles já possuem isso para o cliente) e avisar nesse artigo que existem sim cuidados que precisam ter, principalmente em notes com o plástico já ressecado, os pequenos circuitos que podem ser encontrados na tampa e o cabo flat. Acabou que eu nem procurei com eles o que eu queria, mas fica a minha dica já que eles atuam com essas duas carteiras de clientes, fazer uma comunicação melhor, pois muitos trabalham com elevado grau de profissionalismo e por causa daqueles que não atuam assim, muitos clientes que já não tiveram boas experiências ou que já ouviram algo, ficam com uma visão já distorcida do grupo de reparadores.

-

notícia EUA liberam espectro de ondas “terahertz” para iniciar pesquisas da rede 6G

SystSoftPcCelTv postou um tópico em Notícias

EUA liberam espectro de ondas “terahertz” para iniciar pesquisas da rede 6G. A rede 5G ainda não é padrão em nenhum lugar do mundo. Até mesmo nos EUA o 5G está sendo implantado aos poucos, de cidade em cidade. A Verizon vai iniciar seus serviços em Chicago e Minneapolis a partir de abril e, até o final de 2019, a AT&T pretende cobrir 21 cidades, a Sprint, nove e a T-Mobile, 30. No entanto, o objetivo dos EUA é se manterem à frente da tecnologia das redes wireless. Por isso, na última sexta-feira (15), a Comissão Federal de Comunicações (FCC, sigla em inglês), votou por unanimidade pela abertura do espectro de “ondas terahertz”, que futuramente poderá ser utilizada para conexões 6G. Na verdade, a faixa de frequência começa ainda em 95 GHz, alcançando até 3 THz, e será liberada em caráter experimental, para permitir que os profissionais da área comecem a explorá-la. Em comunicado à impressa, o presidente da FCC, Ajit Pai, disse que a licença de 10 anos concedida aos inovadores será um incentivo essencial para que eles produzam novas tecnologias usando a nova faixa de frequência, ao mesmo tempo que protegem sua finalidade atual. No momento, não podemos presumir em que aplicações essas velocidades tão altas (entre 1 e 2 terabits por segundo, ou 20 mil vezes mais rápido que uma conexão de banda larga de 100 Mbps) de transferência de dados irão nos servir. Mesmo assim, a comissária da FCC, Jessica Rosenworcel, disse que será legal ver a tecnologia nascendo, se desenvolvendo, assim como poder testá-la. Em fevereiro, o presidente americano, Donaldo Trump, tweetou que gostaria de ver as redes 5G e 6G implantadas nos EUA o mais cedo possível. A publicação fez alguns especialistas em tecnologia darem uma “zoada” básica no Trump, pois acharam que ele mencionou o 6G por engano. Mas o fato é que a Casa Branca reconhece que a China está querendo dar um passo adiante na largada para desenvolver a rede 6G, e quem conseguir padronizá-la primeiro levará vantagens na exportação da tecnologia, mão de obra e equipamentos. Fonte: -

notícia Novas regras na Europa prometem segurança em transações com criptomoedas

SystSoftPcCelTv postou um tópico em Notícias

Novas regras na Europa prometem segurança em transações com criptomoedas. No mundo das criptomoedas, embora as transações financeiras sejam potencialmente seguras, existem algumas falhas de segurança devido, principalmente, ao status de novidade que esse mercado ainda impõe. Um dos maiores problemas relacionados às transações com criptomoedas é a lavagem de dinheiro que, por sua vez, está altamente ligado às exchanges desregulamentadas. À medida que as criptomoedas se tornam mais populares, é necessário que as instituições tomem providências a fim de impedir fraudes. Neste sentido, a União Europeia pretende implantar, a partir janeiro de 2020, a Quinta Diretriz de Prevenção à Lavagem de Dinheiro, ou 5AMLD (The Fifth Anti-Money Laundering Directive). Através do 5AMLD, três regras principais entrarão em vigor, com o objetivo de desestimular o roubo de criptomoedas e a sua utilização como recurso para lavagem de dinheiro. Estas são as três regras principais do 5AMLD: - As criptomoedas serão consideradas “entidades com obrigações” e deverão realizar a diligência devida ao cliente, assim como apresentar relatórios de atividades suspeitas; - O anonimato poderá deixar de ser concebido para os donos de criptomoedas, os quais, neste caso, terão que apresentar documentação pessoal e comprovar residência; - Todas as exchanges e carteiras digitais deverão ser regulamentadas e registradas junto aos órgãos financeiros de cada país. Com a regulamentação das exchanges, os hackers não terão como converter as moedas digitais em moeda fiduciária, sendo que a perda do anonimato favorece as autoridades no rastreio de indivíduos envolvidos em transações suspeitas. Além disso, o 5AMLD também vai dificultar a prática do “pump and dump”, que é quando grupos online se organizam para realizar uma compra em massa, de uma moeda (ou ações) de baixo valor, com o propósito de elevar sua cotação e atrair mais compradores para que o valor suba ainda mais, e, depois vendem tudo o que tinham, ficando com o lucro. É possível que essa proposta do 5AMLD acabe fazendo alguns céticos se aproximarem das criptomoedas. Se essas regras funcionarem bem, futuramente, elas podem servir de modelo para outros países. Fonte: -

Cursos de graça na Udemy só até hoje. Por favor, compartilhem com aqueles que têm interesse nestes Cursos! 1) Desenvolvimento Web com PHP e Banco de Dados MySQL: https://www.udemy.com/php-mysql-x/?couponCode=PRESENTEPHD 2) CodeIgniter: Criando Websites Profissionais com PHP: https://www.udemy.com/codeigniter-php/?couponCode=PRESENTEPHD 3) Introdução à Programação para Bioinformática com Python: https://www.udemy.com/python_para_bioinformatica/?couponCode=PRESENTE_PHD 4) Banco de Dados MySQL: https://www.udemy.com/aprenda_mysql_em30minutos/?couponCode=PRESENTE_PHD 5) Web Design: Construa Sites com PHP, HTML, CSS e JavaScript: https://www.udemy.com/programacao-web-para-divulgacao-cientifica/?couponCode=PRESENTE_PHD 6) Python & MySQL: https://www.udemy.com/python-mysql/?couponCode=PRESENTE_PHD Aproveitem! Abraços!

-

Alguém tem disponível o esquema de ligação dos pinos da nand pela emmc da gravadora rt809h. Fiz todos os teste e a placa não tem defeito no hardware o defeito está no software foi gravado o software do Duosat lite no uhd e preciso regravar

SOBRE O ELETRÔNICABR

Técnico sem o EletrônicaBR não é um técnico completo! Leia Mais...