Quem tem aquela mania de deixar usuário e senha default ( ou fácil ) e serviços como o ssh escutando as portas default pode acordar com uma novidade.

Existem alguns worms que agora rodam em mips, mips64 e powerpc.

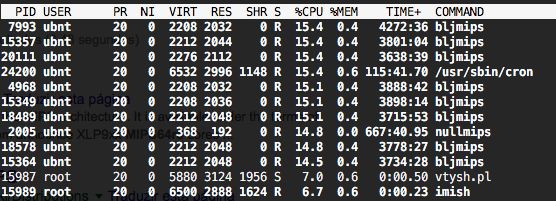

Geralmente eles são utilizados para ataques NTP, então se você tem algum dispostivo com senha padrão, cpu alta ou tráfego alterado repentinamente, verifique os processos usando o top: foto em anexo

Os arquivos ficam instalados na pasta /tmp

Remova com o comando: rm -fr /tmp/* e reinicialize o equipamento.

É recomendável que você faça um reset do equipamento caso tenha sido infectado, mas o comando acima remove os mais conhecidos.

Como é uma das primeiras versões, ele deve "melhorar" com o passar o do tempo, atualmente ele não instala nenhum script nas pastas de inicialização, o "start" dele deve ser remoto.

Uma cópia dos arquivos, com seus nomes originais, pode ser encontrada aqui: http://208.67.1.57/Bot/