GNMilasi

Membros-

Posts Por Dia

0.23 -

Posts

593 -

Registrado em

-

Última visita

-

Vitórias

6 -

Créditos EBR

3,037 [ Doar ]

Tipo de Conteúdo

Fórum

Downloads

Blogs

Galeria

Assinaturas

Calendário

Tudo que GNMilasi publicou

-

Boa tarde, @ilkyest . Sobre o arquivo hosts, leia mais aqui: http://www.devfuria.com.br/misc/arquivo-hosts/ Abs.

-

Como personalizar seu Android com as opções do desenvolvedor O sistema operacional Android é muito mais personalizável que qualquer outro sistema operacional para smartphones, e isso faz ele ser uma preferência para quem gosta de configurar ao seu gosto o smartphone. Uma das maneiras de personalizar mais a fundo o seu Android é utilizando as Opções do Desenvolvedor, um menu oculto, mas que traz grandes possibilidades. Os recursos incluídos no modo de desenvolvedor podem dar ao dispositivo um poder extra. Alterando algumas configurações, você pode obter um melhor desempenho ou adaptá-lo melhor ao seu uso. Neste menu oculto existe uma longa lista de configurações, que muitas vezes passam despercebidas, mas podem nos ajudar em situações específicas. Como ativar as opções de desenvolvedor Antes de mais nada, você precisa ativar as opções do desenvolvedor no seu Android. Para isso, siga os passos abaixo: 1 - Acesse as Configurações do dispositivo. 2 - Clique em Sobre o Dispositivo. 3 - No campo aonde diz "Número da versão", clique repetidamente até receber um aviso de que as opções do desenvolvedor foram ativadas. 4 - Após a mensagem "Agora você é um desenvolvedor!", estão ativadas as opções. NOTA: Talvez você tenha que inserir sua senha de desbloqueio para concluir a operação. Ativar Modo Desenvolvedor no Android Volte para a lista de configurações, e agora você terá acesso a uma nova seção, chamada Opções do Desenvolvedor, ao fim da lista. As melhores opções do desenvolvedor do Android Aqui apresentaremos alguns recursos especiais que podem ser úteis. 1. Desativar animações Esta é uma das configurações mais úteis para aumentar a velocidade do seu Android. Você pode desativar completamente as animações e fazer com que o seu dispositivo carregue os aplicativos na velocidade máxima do seu hardware, e isso deve ser cerca de duas vezes mais rápido do que com as animações. Dentro das opções do desenvolvedor, acesse a opção 'Escala de animação de janela', 'Escala de animação de transição' e 'Escala de duração de animação'. Se você quiser que as animações sejam mais rápidas, altere todas as três para 0,5x. Se você quiser deixar o Android super rápido, sem animações, altere-as para 'Animação desligada'. Desativar animações 2. Forçar a renderização da GPU Dentro das opções de desenvolvedor, você encontrará um recurso chamado "Forçar renderização da GPU". Ele proporciona que as animações entre janelas com deslocamentos no sistema operacional sejam realizadas de forma mais fluida, sem entregar todo o trabalho para a CPU. Forçar a renderização da GPU Forçando a GPU a processar as animações em 2D dá um ganho de desempenho, mas pode prejudicar o desempenho em certos apps, portanto, tome cuidado com essa opção. 3. Forçar MSAA 4x Forçar MSAA 4x é um método que não faz os jogos rodarem mais rápido, mas pode deixar seus gráficos mais bonitos. Mas leve em conta que isso vai gastar mais da sua bateria, e pode causar lentidão. Forçar MSAA 4x Você pode testar o desempenho em seus jogos, e caso não goste, pode voltar a qualquer momento nas opções de desenvolvedor (agora que você já sabe o caminho) e desativar essa opção. 4. Crie uma senha de backup no PC Essa opção permite criar uma senha para a cópia do seu Android a ser salva no seu computador, para impedir que a proteção do seu backup seja acessada por intrusos. Para fazer isso, siga os passos abaixo: 1 - Vá para Configurações > Opções do desenvolvedor. 2 - Toque na senha de backup do computador. 3 - Preencha a senha atual, digite e redigite a nova senha para backup. Crie uma senha de backup no PC 5. Limite de processos em segundo plano Para um smartphone que não possui muita memória RAM, manter muitos aplicativos abertos pode causar lentidão, ou até mesmo repentinas reinicializações devido à sobrecarga da RAM. Mas você pode melhorar o desempenho do seu dispositivo limitando os processos em segundo plano, através das opções do desenvolvedor. Limite os processos em segundo plano Você pode limitar seu smartphone a trabalhar com 1, 2, 3 ou 4 aplicativos no máximo em segundo plano. Com essa configuração, ele vai fechar os aplicativos que você não usa há mais tempo. Assim, o smartphone ficará menos sobrecarregado, e recarregará os aplicativos que foram fechados apenas quando forem abertos novamente por você. 6. Desbloqueio de OEM O bootloader é o que nos impede de fazer root ou de atualizar uma ROM modificada no Android. Se você deseja desbloquear o sistema operacional, é imprescindível desbloquear o OEM, presente nas opções do desenvolvedor. Desbloqueio de OEM Mas tome cuidado e só deixe essa opção ativada no momento em que esteja fazendo uma alteração de root, pois o OEM desbloqueado deixa seu sistema operacional sem segurança. 7. Ativar a depuração USB Assim como o desbloqueio de OEM, a depuração USB é voltada para entusiastas que gostam de modificar a ROM do sistema operacional, permitindo que softwares no seu computador acessem seu dispositivo via USB. Além disso, a opção permite que você instale uma recuperação, acione o dispositivo, desbloqueie ou fazer um backup no computador (não é necessário root). Se você tiver essa opção ativada, certifique-se evitar computadores desconhecidos ou públicos. 8. Permanecer com a tela ativa Com essa opção você pode manter sua tela sempre ligada enquanto está carregando. Essa opção é ótima para quem usa um dock de carregamento, e quer ficar de olho em algum app. Lembrando que essa opção só deixará sua tela ativada enquanto o smartphone estiver conectado ao carregador. Ativar a depuração USB Permanecer com a tela ativa 9. Simular cores Com esta opção ativada, é possível melhorar o Android para deficientes visuais, com o aumento do contraste da tela. Também é possível usar a opção de cores monocromática para economizar energia ou amenizar as luzes para quem é mais sensível, como as pessoas que tem fotofobia. Simular cores 10. selecionar App de local fictício Cansado de não poder assistir a vídeos do YouTube que não estão disponíveis na sua região? Existem vários aplicativos no Google Play que permitem falsificar sua localização. Escolha um aplicativo de sua escolha e instale-o. Em seguida, vá para as opções do desenvolvedor e encontre a opção "Selecionar aplicativo de local fictício". selecionar App de local fictício Quando ativada esta opção, ele vai tentar abrir um aplicativo simulador de GPS. Selecione-o e abra o aplicativo para escolher o local que você deseja simular no seu GPS. Fonte

-

tutorial Como alterar o nível de criptografia para compartilhamento de arquivos no Windows 10

GNMilasi postou um tópico em Segurança antivírus

Como alterar o nível de criptografia para compartilhamento de arquivos no Windows 10 Confira neste pequeno tutorial como alterar o nível de criptografia para compartilhamento de arquivos no Windows 10. Por padrão ele usa criptografia 128 bits. Isto é útil se você for compartilhar arquivos com outro computador ou dispositivo em uma rede que não suporte este nível padrão, já que é possível fazer com que o sistema operacional use criptografia de 40 ou 56 bits. Para alterar o nível, primeiro abra o Painel de Controle clássico em clique em Rede e Internet: Agora clique em Central de Rede e Compartilhamento: Clique no link Alterar as configurações de compartilhamento avançadas no painel do lado esquerdo: Expanda a opção Todas as Redes, selecione uma das duas opções disponíveis conforme necessário e confirme: Fonte -

Como usar a ferramenta Verificação de Assinatura de Arquivo no Windows 10 Confira neste pequeno tutorial como usar a ferramenta Verificação de Assinatura de Arquivo no Windows 10 para verificar as assinaturas de drivers instalados. Introduzida originalmente no Windows Vista, a ferramenta também está presente no Windows 7, Windows 8, Windows 8.1 e no Windows 10. Para começar a usar a ferramenta, digite sigverif na caixa de diálogo Executar ou na caixa de pesquisa da barra de tarefas: Com a ferramenta aberta, você pode clicar no botão Avançado ou em Iniciar para começar o processo de verificação: Se você clicar em Avançado, será possível optar por salvar ou não os resultados da verificação em um arquivo de log. Você pode usar o nome padrão ou definir um nome específico para o arquivo de log: Clique em Iniciar para começar a verificação e aguarde até que o processo seja concluído: Se algum driver não-assinado estiver presente, ele será exibido imediatamente após o fim da verificação: Você também pode conferir os drivers analisados no arquivo de log criado pela ferramenta: Fonte

-

tutorial Como habilitar ou desabilitar a inicialização rápida no Windows 10

GNMilasi respondeu o tópico de GNMilasi em Windows - Aplicativos e Sistemas Operacionais

Boa tarde, @SystSoftPcCelTv ! Tente a dica deste tópico, caso não funcione, deve ser algo com relação às Atualizações do Windows que não estavam sendo instaladas corretamente no Windows 10 v1903 e 1809 com a inicialização rápida habilitada. Boa Sorte. Abs. -

tutorial Como habilitar ou desabilitar a inicialização rápida no Windows 10

GNMilasi postou um tópico em Windows - Aplicativos e Sistemas Operacionais

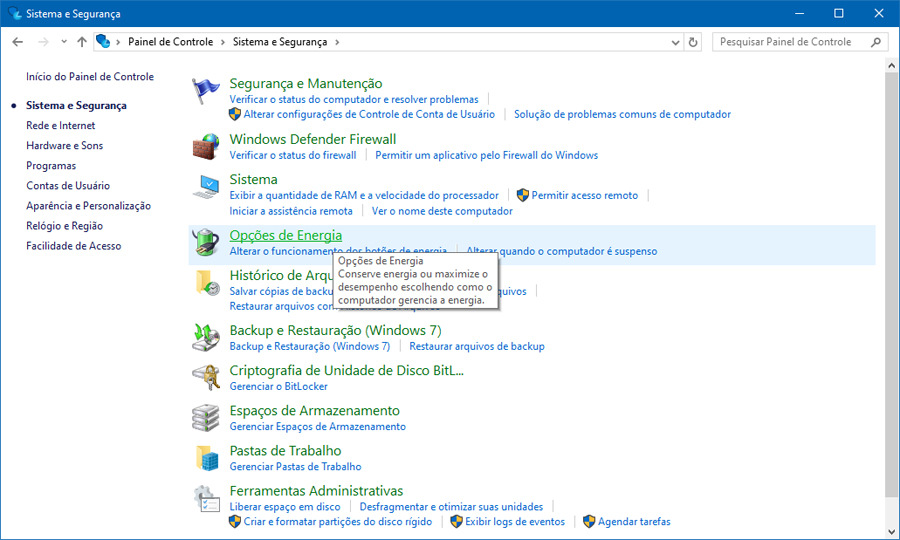

Como habilitar ou desabilitar a inicialização rápida no Windows 10 A inicialização rápida no Windows 10 normalmente vem habilitada por padrão e ajuda o sistema operacional a ser inicializado mais rapidamente após o desligamento do PC. O problema é que nem sempre é uma boa ideia ter este recurso habilitado. Por exemplo, em maio deste ano a Microsoft publicou um artigo em seu site de suporte onde confirmou que atualizações não estavam sendo instaladas corretamente no Windows 10 v1903 e 1809 com a inicialização rápida habilitada. Em alguns casos, softwares de criptografia de disco também chegaram a apresentar problemas de compatibilidade em PCs onde a inicialização rápida estava habilitada. Para habilitar ou desabilitar a inicialização rápida, primeiro abra o Painel de Controle clássico e clique em Sistema e Segurança: Agora clique em Opções de Energia: Nesta tela, clique no link Escolher a função dos botões de energia no painel do lado esquerdo: Clique no link Alterar configurações não disponíveis no momento e depois marque ou desmarque a opção Ligar inicialização rápida: Fonte -

tutorial Como criar uma conta de usuário no Windows 10 usando o PowerShell

GNMilasi postou um tópico em Windows - Aplicativos e Sistemas Operacionais

Como criar uma conta de usuário no Windows 10 usando o PowerShell Confira neste pequeno tutorial como criar uma conta de usuário no Windows 10 usando o PowerShell. Para isso será usado o cmdlet New-LocalUser. Antes de prosseguir com os passos abaixo, certifique-se de que você está logado com privilégios administrativos. Para começar a criar a conta, primeiro abra o PowerShell como Administrador: Com ele aberto, digite o comando abaixo, pressione Enter, digite a senha para a conta que será criada e pressione Enter novamente: $Password = Read-Host -AsSecureString Agora digite o comando abaixo para criar a conta que usará a senha acima: New-LocalUser "NOME_DO_USUÁRIO" -Password $Password -FullName "NOME_COMPLETO" -Description "Descrição da conta" Depois disso, digite o comando abaixo para adicionar a conta criada ao grupo correto de usuários e pressione Enter: Add-LocalGroupMember -Group "Administradores" -Member "NOME_DO_USUÁRIO" Para remover a conta, use o seguinte comando: Remove-LocalUser -Name "NOME_DO_USUÁRIO" Fonte-

- 1

-

-

- windows 10

- conta de usuário

- (mais 1)

-

tutorial O que é SATA Express, SATA M.2, SSDs PCIe e NVMe?

GNMilasi postou um tópico em Treinamento Motherboards

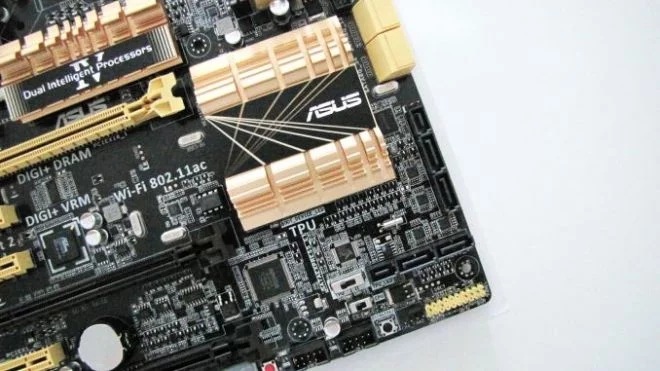

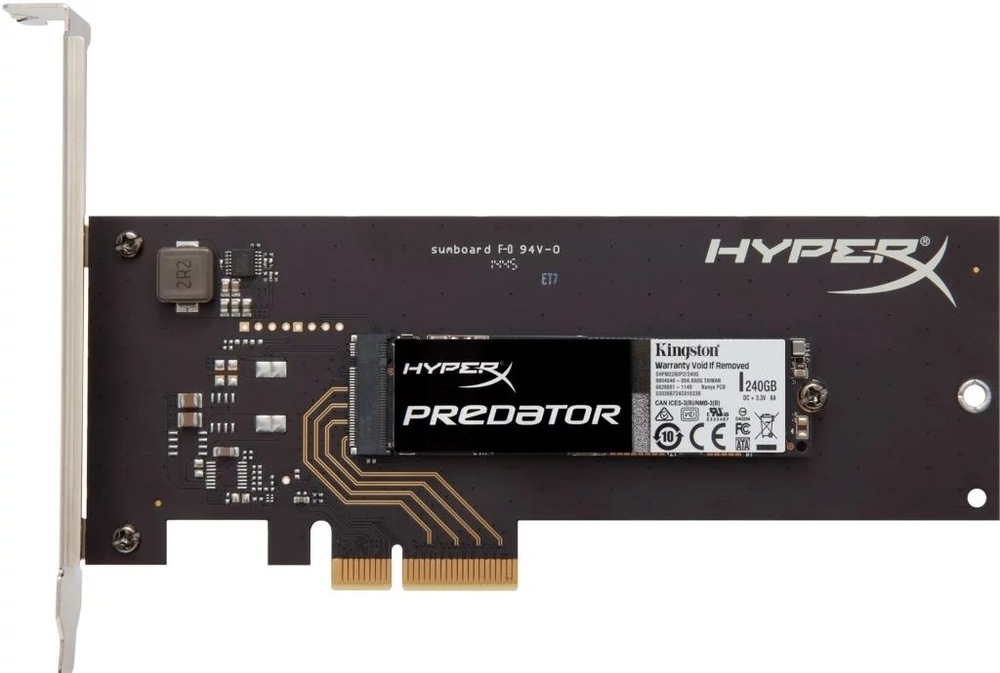

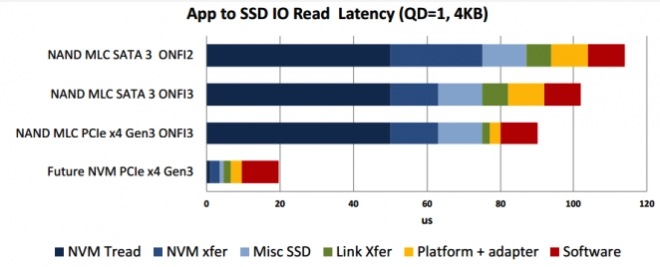

O que é SATA Express, SATA M.2, SSDs PCIe e NVMe? SATA Express, M.2 e NVMe não são nomes tão intuitivos, além de não destacarem tanto quais são as vantagens desses novos formatos de armazenamento. Já faz algum tempo que abandonamos o padrão PATA, substituídos pelo SATA, formato mais comum atualmente e lançado inicialmente com velocidades máximas de 1,5 Gbps, em passando por revisões para aumentar a sua capacidade de transferência máxima (Gen2: 3,0 Gbps, Gen3: 6,0 Gbps), mas aproveitando o mesmo conector e protocolo. Aliás, essa diferenciação entre conector e protocolo é o que acaba confundindo o usuário, já que o SATA M.2, por exemplo, usa um conector próprio, mas pode trabalhar tanto com SATA quanto PCI Express. NVMe, por outro lado, não é um conector, mas uma especificação de acesso criado especificamente para SSDs. Uma verdadeira sopa de letrinhas. Mas antes de entendermos o que cada um significa, vamos entender o “problema”. O "problema" do SATA Quem já experimentou qualquer computador, seja PC ou notebook com um SSD, há uma boa chance que ele utilize o padrão SATA, de longe o mais popular do mercado. Comparado com qualquer modelo que use um disco rígido convencional, o ganho de desempenho é fantástico, mesmo que seja um SSD mais antigo, que ainda use o padrão SATA 2, limitado a 3,0 Gbps, já que, no mundo real, boa parte da carga de trabalho de um disco se dá de forma aleatória, e é aqui que os SSDs “destroem” os discos mecânicos. O tempo de boot diminui, programas abrem mais rapidamente, jogos demoram muito menos tempo para carregar. Isso mesmo utilizando o mesmo processador, quantidade de memória RAM e placa de vídeo, já que o principal gargalo de qualquer computador é o armazenamento, mesmo que seja um disco rígido mais moderno. Ou seja, a superioridade dos SSDs é inquestionável. Então, por que o título é “o problema do SATA”? Podemos fazer uma analogia aqui. A Fórmula 1, por exemplo, serve como um laboratório de testes para tecnologias que chegarão aos carros para o consumidor dentro de alguns poucos anos, e o mesmo acontece com novos padrões. Ainda que os SSDs SATA estejam bem longe de ser um motivo de reclamação para qualquer usuário, ele já não atende o segmento entusiasta, que já começou a enfrentar gargalos com o SATA III, em especial em modelos que podem facilmente ultrapassar a velocidade teórica máxima desse padrão. Ou seja, a adoção de novos padrões pelo público entusiasta é meio caminho andado para a sua popularização e consequente adoção pelo consumidor final. Então, vamos conhecer essas novas tecnologias. SATA Express (ou SATAe) Basicamente, o SATA Express é conector híbrido que suporta implementações distintas em diferentes placas-mãe. De um lado, ele é perfeitamente retro compatível com o padrão SATA III. De outro, mais interessante, ele funciona como uma conexão para as conexões PCI Express da placa-mãe, as mesmas utilizadas para conectar placas de vídeo e periféricos mais rápidos, não limitados às velocidades de transferência do padrão SATA. Com o mesmo conector, o usuário pode plugar dois HDs/SSDs SATA comuns ou usar um conector único SATAe que encaixa nas três entradas, acessando o conector de 4 pinos (localizado ao lado dos conectores SATA na imagem acima), passando a acessar as linhas PCI Expressa da placa-mãe. Usando o PCI Express 2.0, as velocidades máximas passam para cerca de 780 MB/s, chegando até 1580 MB/s com o PCIe 3.0 (contra cerca de 550 MB/s em SSDs SATA), mostrando o real benefício de usar o SATA Express. Naturalmente, essa é a velocidade máxima teórica que o padrão suporta, já que a velocidade real de uso depende do SSD. Por exemplo, se um SSD for projetado para trabalhar com velocidades máximas de 500 MB/s, não faz diferença conectá-lo no SATA Express em relação ao SATA III, já que ele não sofre gargalos em nenhum dos padrões. Contudo, SSDs mais novos ultrapassam facilmente a banda máxima do SATA III, então o PCI Express passa a fazer sentido. Basicamente, o conector SATA Express usa duas conexões SATA III. Aqui cabe um questionamento interessante: em vez de usar o SATA Express, por que não criar uma quarta revisão do SATA (SATA IV, no caso), dobrando novamente a banda máxima para 1200 Mbps? Pois exigiria grandes mudanças no padrão SATA, que não foi projetado originalmente para chegar em valores tão altos (foi criado ainda em 2003), além de passar a consumir uma quantidade desproporcional de energia. Uma nova revisão não seria tão simples quanto as duas primeiras, em outras palavras. SATA M.2 Assim como o SATA Express, o SATA M.2 é uma implementação híbrida, que pode usar tanto o PCI Express quanto o SATA, só que é ainda mais versátil. Para começar, não existe um tamanho específico para SSDs M.2 (antes conhecido como Next Generation Form Factor – NGFF), com larguras que variam de 16 mm até 110 mm (com o modelo de 22 mm sendo o mais comum), e comprimentos que variam de 30 mm até 110 mm, assim como as velocidades máximas de transferência. Slot SATA M.2 em uma placa-mãe da Gigabyte, com trilhas compartilhadas PCI Express. Os primeiros modelos mal alcançavam a velocidade do padrão SATA III, assim como boa parte dos modelos mais baratos. Já os que usam a conexão PCI Express ultrapassam facilmente a marca do 1 GB/s, o que não interfere em quase nada na banda máxima disponível (até o momento) usando 4 linhas PCI Express 3.0 (em outras palavras: até 32 Gbps). Há vários modelos à venda que se conectam à placa-mãe via um adaptador PCI Express, mas placas-mãe mais modernas já trazem um conector dedicado, geralmente na mesma área onde estão os slots PCIe. Mais do que uma velocidade de transferência superior, o padrão SATA M.2 oferece um benefício extra: é consideravelmente menor e mais fino do que SSDs de 2,5'', algo especialmente importante para notebooks. Mesmo um laptop médio é considerável fino, ainda sendo capaz de acomodar um SSD comum, mas Ultrabooks chegaram em um ponto onde a espessura do SSD pode ser um problema, território no qual o SATA M.2 pode mostrar a que veio. Naturalmente, uma das soluções para isso é soldar os chips diretamente na placa-mãe, algo comum em Macbooks. No entanto, isso não possibilita upgrades, já que o M.2 permite que o usuário troque o SSD original de 128 GB por um mais veloz de maior capacidade se preferir. Mesmo notebooks médios já permitem a instalação de um SSD SATA M.2 e um drive de 2,5''. Isso significa que na data em que este artigo foi escrito, é perfeitamente possível usar um SSD de 512 GB e um disco rígido de 2 TB em um notebook que está longe de ser grosso, algo inimaginável há poucos anos. SSDs PCI Express Como dissemos acima, há uma boa quantidade de SSDs que se conectam diretamente nos slots PCI Express, mas usam o padrão SATA M.2, cuja placa é basicamente um adaptador. Mas há também SSDs que usam diretamente, como é o caso dos modelos da Intel série 750. Há vantagens e desvantagens nessa abordagem. A vantagem é que as velocidades de transferência chegam a absurdos 2400 MB/s (leitura) e 1200 MB/s (escrita). Suficiente para carregar o Office, não? Exemplo de SSD SATA M.2 usando um adaptador paras se conectar aos slots PCI Express. Por outro lado, ainda são extremamente caros, chegando a R$ 6.000 para o modelo com capacidade de 1,2 TB. Outro é o atraso no boot do sistema (boot lag), já que o POST não reconhece essa abordagem de forma tão “natural” como os componentes comuns, em especial por se tratar de uma tecnologia com poucos anos de vida, além da pouca quantidade de placas-mãe que suportam completamente esses drives. O modelo da Intel se conecta diretamente ao PCI Express. NVMe (Non-Volatile Memory Express) Muitas vezes confundido com um padrão de SSD, o NVMe é, na verdade, a parte do software. O foco é aproveitar as maiores velocidades de transferência dos padrões acima de uma forma mais inteligente, substituindo o AHCI (Advanced Host Controller Interface), criado em 2004 com discos mecânicos em mente, não SSDs. A principal vantagem não são as velocidades máximas de transferência, e sim os tempos de acesso bem menores. O grande responsável por tornar os SSDs em PCs ou notebooks mais rápido é o acesso aleatório superior (escrita e leitura de dados), e o NVMe foi projetado para aproveitar essa vantagem natural em SSDs que usam o PCI Express. Não somente SSDs, mas também tecnologias que ainda vão aparecer nos próximos anos, como RRAM e MRAM. Conclusão Hora de correr atrás de modelos que usem esses novos padrões? Sim e não. Sim se você possui uma configuração tão poderosa a ponto de aproveitar os benefícios (e, claro, se há suporte), situados no segmento high-end de produtos. Para essas configurações, os preços dos modelos que usam qualquer um dos padrões acima são apenas uma pequena parte do custo final da máquina. E não em uma série de situações. A primeira delas é o fato de que os SSDs mais avançados que usam o padrão SATA III já são “bons o suficiente” para boa parte do público. Mesmo quem precisa de “um pouco mais” pode facilmente fazer um RAID 0 sem precisar adotar um novo padrão. O segundo é o preço, que é alto para qualquer tecnologia nova. Já o terceiro é disponibilidade (em especial no Brasil), uma vez que há um portfólio bem pequeno de produtos disponíveis até o momento. De qualquer forma, acreditamos que os três padrões acima se tornarão mais acessíveis em poucos anos, assim como os SSDs SATA III melhoraram, e muito, o custo por gigabyte (quem comprou SSDs em 2010 que o diga). Fonte, Fonte, Fonte, Fonte e Fonte-

- 4

-

-

- sata express

- sata m.2

-

(mais 2)

Tags:

-

dica 7 dicas de segurança para impedir que aplicativos roubem seus dados

GNMilasi postou um tópico em Segurança antivírus

7 dicas de segurança para impedir que aplicativos roubem seus dados O seu smartphone é um poderoso computador portátil, que oferece até mesmo a capacidade de fazer compras on-line e realizar transações bancárias. Mas, como qualquer dispositivo,ele pode ser comprometido por hackers. Você pode realmente confiar nos aplicativos do seu smartphone? Recentemente, pesquisadores descobriram que mais de mil aplicativos que "entravam nas regras" da Google Play Store, coletam dados mesmo depois que você negava as permissões. Esses aplicativos reúnem dados precisos de geolocalização e identificadores de telefone, sem o conhecimento dos proprietários. Isso é bastante assustador, pois mantemos muitos dados pessoais no smartphome, como nomes, datas, senha e informações de cartão de crédito, a localização e os lugares que você frequenta e suas fotos pessoais. Infelizmente, não há como saber se o aplicativo está rastreando você, mesmo quando você desativa as permissões, e nenhuma proteção é à prova de falhas no mundo atual. Um aplicativo que se comporta bem hoje pode se transformar em uma ameaça, como em casos quando a empresa proprietária do aplicativo é vendida, muda de país ou for comprometida por causa de uma falha. Confira abaixo como proteger seus dados pessoais ao usar aplicativos. 1. Use um gerenciador de senhas As senhas mais fortes são combinações aleatórias de caracteres. Uma série de letras, números e símbolos sem nenhuma ordem particular é a menos provável de ser descoberta. A desvantagem é que essas senhas complexas são muito mais difíceis de lembrar. É nessas horas que um aplicativo gerenciador de senhas é útil. Os gerenciadores de senhas mantêm todas as suas senhas em um aplicativo criptografado e protegido por senha. Eles também geram e lembram de senhas fortes. Embora aplicativos como o Google Chrome e o navegador da Samsung ofereçam-se para salvar senhas, os especialistas em segurança recomendam o gerenciador de senhas. Também é melhor evitar o uso da mesma senha para várias contas. Se uma conta estiver comprometida em uma violação de dados, todas as contas serão comprometidas. Com um gerenciador de senhas, cada uma das suas contas pode ter uma senha diferente, complexa e difícil de violar. Alguns até gerarão senhas para você. 2. Use uma VPN Se você for acessar uma rede Wi-Fi pública, em vez de usar seus dados móveis, use uma VPN, pois ela pode impedir que seus dados sejam rastreados por outras pessoas que estejam à espreita na mesma rede pública. A VPN também podem mascarar suas transmissões de dados, evitar filtragem e censura na internet e permitir que você acesse uma variedade maior de conteúdo em todo o mundo. Ao procurar um provedor, é importante pesquisar a empresa para descobrir se ela é bem conhecida e confiável. A App Store e a Google Play Store têm dezenas de aplicativos de VPN gratuitos, mas alguns têm práticas questionáveis, portanto, tome cuidado. Independentemente da frequência com que você planeja usar uma VPN, é importante ler o contrato de serviço para saber quais dados podem ser coletados e onde serão armazenados. 3. Revogue as permissões de aplicativos Verifique novamente quais permissões seus aplicativos solicita. Você também deve se perguntar se faz sentido para um aplicativo solicitar determinadas permissões. Um aplicativo pedindo acesso a dados que não são relevantes para sua função é um grande sinal de alerta. Como remover as permissões de um app 1 - Abra as Configurações; 2 - Clique na opção Aplicativos e notificações; 3 - Clique no aplicativo que você deseja examinar; 4 - Clique em Permissões para ver tudo o que o aplicativo pode acessar; 5 - Para desativar uma permissão, toque nela e confirme. Além de prestar atenção às permissões que você concede a um aplicativo, também é importante monitorar como ele se comporta depois de baixá-lo. Mudanças drásticas na duração da bateria do seu dispositivo são outra bandeira vermelha, já que aplicativos maliciosos podem ser executados constantemente em segundo plano. 4. Pesquise a reputação do aplicativo Embora você não saiba dizer se o aplicativo tem práticas duvidosas, uma pesquisa rápida no Google pode fornecer mais informações sobre o desenvolvedor e o app. Pesquise pelo nome do aplicativo e a expressão "fraude". É sensato evitar um aplicativo se for o único que um desenvolvedor produziu, ou se o desenvolvedor foi responsável por qualquer outro aplicativo obscuro. 5. Limite suas informações em redes sociais O escândalo de dados do Cambridge Analytica no Facebook colocou a privacidade da popular rede social em xeque. Mas, mesmo quem não foi atingido ou mesmo nem tem um perfil no Facebook pode estar em risco de invasão de privacidade. É aconselhável limitar a quantidade de informações que você compartilha nas redes sociais, independentemente do que o site solicitar em seu perfil. Quanto mais informações você compartilhar, mais dados estarão disponíveis para serem roubados. Preencha apenas a quantidade mínima de informações necessárias. 6. Atualize o sistema operacional Dedicar tempo para atualizar o sistema operacional do seu smartphone é fundamental para manter seus dados seguros. As atualizações permitem que você fique um passo à frente dos hackers e das últimas explorações que estão disseminando pela Internet. Ajuste as configurações do seu dispositivo para que ele seja atualizado automaticamente. 7. Baixe apenas aplicativos da loja oficial Nem todos os aplicativos da App Store ou da Google Play Store são 100% confiáveis, mas fazer o download apenas das lojas oficiais reduz o risco de baixar aplicativos suspeitos. Os aplicativos disponíveis nessas plataformas são examinados e devem ter um padrão de qualidade em termos de proteção de dados, além de ter que produzir uma política de privacidade dedicada para você, informando como eles protegem seus dados. Baixar apps de sites não oficiais, aumenta o risco de infecção por ransomware, malware, spyware e trojan, e você corre riscos de um app controlado por um hacker acabar assumindo o controle total do seu smartphone. Fonte -

dica 4 formas de detectar o malvertising antes que seja tarde

GNMilasi postou um tópico em Segurança antivírus

4 formas de detectar o malvertising antes que seja tarde Os programadores e os usuários de computador possuem um hábito interessante de inventar novas palavras ao transformar frases longas em versões curtas e memoráveis. O dicionário inglês chama esses termos de portmanteaus, que nos trouxeram palavras como blogosfera, alfanumérico, hacktivismo, e claro, os dois mais conhecidos: a Internet (rede internacional de computadores) e o e-mail (correio eletrônico). Nessa mistura, chega um dos termos mais temíveis, malvertising – uma mistura de malware (programa malicioso) e advertising (publicidade), que está tornando a tarefa de proteger o seu sistema cada vez mais difícil. Para ter uma visão geral do que é o malvertising e como se proteger dele, continue lendo. O que é o malvertising? Como o próprio seu nome sugere, o malvertising (ou a publicidade maliciosa) usa os anúncios comuns da Internet para propagar o fluxo de malwares. Assim como os anúncios normais da Internet levam o usuário para um site assim que são clicados, o malvertising tenta fazer com que um arquivo seja baixado para o dispositivo do usuário ou tenta levá-lo para um site onde algo parecido, como talvez a distribuição de vírus, worms ou ransomware, possa acontecer. Esta forma de golpe é uma das mais inteligentes a serem desenvolvidas, já que o malvertising é geralmente anexado a anúncios de marcas populares e confiáveis que podem parecer inofensivos à primeira vista. Uma das formas mais perigosas que os criminosos virtuais usam para distribuir o malvertising é recadastrar os nomes de domínios vencidos que foram usados para campanhas publicitárias populares. A partir daí, esses anúncios são postos de volta no ar e usam a familiaridade dos consumidores para fazer o resto do seu trabalho sujo. Assim que os consumidores clicam no anúncio, eles são redirecionados a um site diferente que pode ser um golpe de phishing ou uma tentativa de instalar um malware no dispositivo do usuário. Alguns anúncios de malvertising nem sequer precisam de redirecionamento, o próprio ato de clicar no anúncio se torna um download “drive-by” onde certos computadores são feitos de alvo para a distribuição de ransomware. Como se proteger do malvertising Em 2017, 79 milhões de anúncios foram enviados às pessoas contendo programas maliciosos. O GeoEdge, um programa anti-malvertising, estima que pelo menos 1 em cada 100 anúncios pode ser considerado inseguro. Um bom programa antivírus é uma parte vital para a sua proteção contra o malvertising. Esses pacotes de programas de segurança foram desenvolvidos para te alertar caso um objeto estranho tente invadir o seu computador e vai disparar uma mensagem de alerta ou uma janela pedindo para que você confirme o download do arquivo. Outros sistemas vão detectar situações suspeitas e vão enviar o arquivo para a quarentena caso ele tente fazer o download para o seu dispositivo sem o seu consentimento, lhe dando a opção de destruir o arquivo assim que a próxima análise completa for realizada em sua máquina. Os seus próprios olhos e a sua inteligência são formas ainda melhores de detectar a presença de um malvertising nos sites que você visita ou nos e-mails que você lê. Há alguns sinais óbvios que podem lhe mostrar que esses anúncios não são bem o que parecem, você deve tomar cuidado se notar a presença de: 1. Anúncios sem relação às suas buscas recentes ou à forma como você navega online. Por exemplo, um anúncio prometendo receitas médicas para o uso de maconha por preços baixos, mesmo que você nunca tenha pensado em pedir informações sobre o assunto. 2. Anúncios que falam sobre curas milagrosas ou escândalos com celebridades. Muitas pessoas são bastante ingênuas ao ponto de clicar em alguns sites que elas não têm coragem de dizer para ninguém que elas visitam. 3. Anúncios que possuem erros gramaticais ou de digitação. Várias das pessoas que criam esses anúncios falsos não são falantes nativos do idioma que os anúncios utilizam. 4. Anúncios que possuem aparência pouco profissional. Imagens pixeladas, distorcidas ou borradas e fontes genéricas geralmente demonstram que os criadores desses anúncios não possuem muitos recursos de qualidade, eles apenas estão utilizando o que podem para ganhar um dinheiro fácil. Fique atento(a)! Fonte -

dica Avast inclui versão de testes do seu navegador no instalador do CCleaner

GNMilasi postou um tópico em Segurança antivírus

Avast inclui versão de testes do seu navegador no instalador do CCleaner Para dor de cabeça de muitos, a Avast passou a incluir a versão de testes do seu navegador CCleaner Browser no instalador do CCleaner. O navegador é baseado no Chromium. Desde a compra da Piriform pela Avast, os usuários passaram a lidar com diversos problemas como instaladores infectados com malware, anúncios em pop-ups e potenciais problemas de privacidade. Agora a empresa passou a incluir a versão de testes do seu navegador CCleaner Browser no instalador do CCleaner. A instalação do navegador vem selecionada por padrão, como pode ser visto na imagem abaixo. Outro detalhe é que além de ser uma versão de testes, que pode ter problemas de instabilidade, privacidade e segurança, o navegador automaticamente se torna o padrão do sistema operacional e com isso certos arquivos sempre serão abertos com ele: Você pode desmarcar as opções acima, mas muitos usuários desatentos prosseguirão com a instalação sem notar isso. Depois de instalado, o navegador se torna o programa padrão para abrir documentos PDF e altera a descrição do tipo do arquivo para “CCleaner HTML Document”. Diversos usuários estão reclamando sobre a inclusão do navegador no fórum da Piriform. A versão de testes do navegador passou a ser incluída no instalador do CCleaner v5.59 e continua na versão 5.60. Fonte -

Boa noite, @Ubiraci Oliveira !!! Acredito que aqui todo mundo sabe que 99% dos problemas dos computadores e afins se situam entre a Cadeira e o Monitor! Gosto muito do Linux também, mas uso o Windows porque há Utilitários, aplicativos e Jogos aqui que não rodam no Linux! Abs.

-

Falou tudo e mais um pouco, @CJ !!! Veja este artigo: https://www.baboopro.com.br/piratas-do-mercado-livre-enganam-compradores-vendendo-chave-de-ativacao-do-windows/ Abs.

-

Boa tarde, @dadosbh !!! Eu já fui vítima de golpes no ML algumas vezes por vendedores picaretas mesmo tomando muitas das precauções descritas em minha postagem acima: Uma vez eu comprei uma Máquina Financeira HP-12C (aquelas que são muito usadas nas Bolsas de Valores) e a primeira chegou sem ligar, reclamei, mandaram outra que também não ligava, reclamei novamente e só aí é que mandaram uma Máquina Financeira HP-12C em perfeito funcionamento. Já fui vítima de Licenças falsas do Corel Draw, Windows, Office etc... Houve outros problemas que não me lembro agora, mas o pior deles foi uma compra de Isopropanol, mais conhecido como Álcool Isopropílico, o vendedor picareta teve a cara de pau de me mandar Ethanol pra carro. Bem, para fechar minha odisseia naquele covil de ladrões, todos os problemas graves eu entrei na Justiça Comum e ganhei todas as Ações Judiciais com Devolução do Dinheiro Corrigido e com todos os picaretas envolvidos descredenciados pelo ML, nunca mais vi anúncios desses picaretas lá, a não ser que tenham criado outra empresa (o que é extremamente difícil de uns anos para cá por conta da Receita Federal) ou estejam vendendo através de Lojas de Terceiros! Eu tinha até Cartão de Crédito de lá com um limite até alto, mas depois desse everest de picaretagens, se eu tiver que comprar alguma coisa no ML de novo, só se não existir tal produto em outra Loja aqui no Brasil ou em outro País porque de lá, eu não quero nem de graça mais! Abs.

-

Não compre ou venda nada pela internet sem ler isso! Sabe aquelas propagandas que vemos na televisão indicando serviços que podem ser acessados por nossos smartphones para comprar e vender pela internet sem complicação? “Desapega, desapega…” ou ainda “uma maneira fácil e descomplicada de vender” Saiba que nem tudo são flores e, sim, há complicação! No dia a dia, seja em nossa vida privada ou profissional, convivemos com diferentes tipos de pessoas, umas boas, outras nem tanto. Pois bem, o intuito deste texto, não é denegrir os aplicativos de negócios de compras e vendas pela internet, existem pelo menos uma dezena deles disponíveis nas lojas de aplicativos do Google e também da Apple. A crítica aqui vai para o uso incorreto desses aplicativos. Ao utilizar da maneira correta os aplicativos, seja qual for, a possibilidade de algo dar errado é mínima. Termos de uso do aplicativo, LEIA! Leia sempre os Termos de Uso Todos fazem errado. Então comece por aqui! Sempre leia os termos de uso do aplicativo a ser usado para a sua compra ou venda. Esse termos pautam a utilização dos serviços e aplicativos. Sim, é chato, é extenso, mas sem ler você fica exposto a pequenos e até grandes contratempos na hora de fazer negócio. Achou o produto? Utilize a busca para localizar o produto e tenha atenção às informações descritas Verifique atentamente o resumo sobre o produto e também sua descrição completa. Havendo divergência pergunte. Os aplicativos e sites de compra e venda, sempre disponibilizam um meio de contato com o vendedor. Não respondem minha dúvida Fique esperto, se você faz uma pergunta e o vendedor demora para te dar a resposta, imagina então para enviar o produto. Fique alerta, todo cuidado é pouco. Aproveite ainda para verificar as perguntas de outros interessados. Dessa maneira você pode perceber como o vendedor trata os possíveis compradores e ainda se sua dúvida está ali respondida. Qualificação do Vendedor e Comprador Confira a reputação da pessoa ou loja antes de iniciar uma negociação A atenção aqui deve ser grande, alguns serviços indicam a qualificação do vendedor, se é bom ou ruim, se entrega rápido ou não e, ainda, exibe comentários de outros compradores. Use a plataforma! SEMPRE! Geralmente os problemas ocorrem quando a negociação começa dentro da plataforma e em seguida por falta de conhecimento, pressa ou até mesmo malandragem, a pessoa segue com a negociação fora da plataforma. Uma vez fora da plataforma, não há mais o amparo da mesma para aquela negociação de compra e venda. Use somente as ferramentas do site ou aplicativo para manter as conversas documentadas dentro do sistema Um exemplo disso é o interessado enviar o email ou número de whatsapp nos comentários do produto pedindo para que o vendedor entre em contato por aquele contato indicado. PARE! não faça isso. NUNCA! A não ser que você queira receber problemas no lugar de produtos! Usei a plataforma e tive problema Como citei no início desta publicação, “convivemos com diferentes tipos de pessoas, umas boas, outras nem tanto”. E é aí que está o problema, não pense você que somente quem compra pode ser lesado, quem vende também pode. Existem quadrilhas especializadas nesse segmento. Vendem produtos que não existem, tentam comprar produtos e até mesmo compram. Vamos comentar esses métodos. Salve as telas sobre o produto Vai comprar, salve as telas, se possível grave! Você pode comprar um produto e receber outro, ou até mesmo não receber produto algum. Então a dica para que você consiga resolver rapidamente este caso é, quando for receber sua encomenda, pegue seu smartphone e comece a gravar, grave tudo, sem cortes, peça ajuda, abra a caixa e verifique o produto. Caso tenha alguma divergência você terá prova e poderá ter seu dinheiro devolvido. Sempre registre suas ações Vai vender, salve as telas, se possível grave! O contrário também acontece. Você pode vender um produto. Reforço aqui, utilize somente o sistema disponibilizado pela plataforma. Troque mensagens somente pelo aplicativo ou site. Para uma venda segura, isso é importantíssimo. Vendeu?! Aguarde o e-mail do sistema! Todos os aplicativos e sistemas de venda enviam confirmações por e-mail e até SMS sobre compras e vendas. Novamente todo cuidado é pouco. Existem quadrilhas especializadas nessas operações, elas conseguem criar e-mails iguais ao do sistema e enviar para os vendedores avisando que "o produto foi vendido". Não importa o quão correto está o texto da mensagem recebida. Lembre-se. Sempre use o site do serviço ou aplicativo. Faça o login no sistema e verifique pelo painel de controle se a venda foi realmente realizada. SEMPRE! Feito isso, entre em contato com o comprador através do chat do próprio sistema, precisa que seja enviado um comprovante, ou uma nota fiscal, qualquer documento que seja, faça somente pelo sistema, não troque e-mails, não use o whatsapp. Tudo certo até aqui? Então faça a impressão das etiquetas de envio e despache o produto via correio. Atenção aqui! Vai embalar o produto? Grave tudo! Existem pessoas que compram os produtos, pagam, seguem todos os processos, mas ao receber o produto, entram com reclamação dizendo não ter recebido o que compraram ou pior, dizem que o produto está com problema ou defeito. Neste caso existem ferramentas dentro do sistema para bloquear o pagamento do vendedor, então neste caso a gravação vale para você provar que enviou o produto correto e que o mesmo estava funcionando até a hora dele entrar na caixa. Então sim, grave o produto funcionando até ele ser lacrado na caixa. Só dessa forma você terá tranquilidade para fazer sua venda. Diga não ao “jeitinho brasileiro” Isso é um câncer, confesso me sentir ofendido com tal expressão. Procuro fazer tudo da maneira correta, espero que no mínimo a pessoa do outro lado faça o mesmo. Mas a confiança está em baixa em nosso país. Então temos que nos resguardar da melhor forma possível. As dicas acima valem para os aplicativos de compra e venda entre pessoas. Mas você pode usar essas dicas para toda e qualquer negociação de compra e venda feita na internet. Até grandes lojas possuem problemas de logística, problemas esses que as lojas só identificam quando o mesmo aparece. Logo, é bom fazer o mesmo, salve as telas com as descrições dos produtos, preços e formas de pagamento para que não haja problema algum. Fonte

-

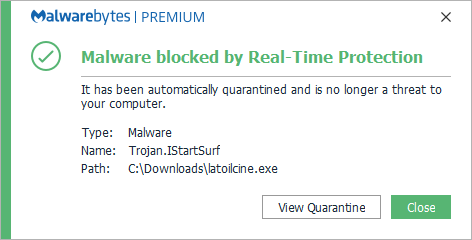

Trojan Extenbro bloqueia acesso a domínios relacionados a soluções de segurança De acordo com informações da Malwarebytes, o novo trojan Extenbro bloqueia o acesso da vítima a domínios relacionados a soluções de segurança. Ele faz isso para impedir que as vítimas obtenham ferramentas para remover o malware do sistema infectado. Para fazer isso o trojan usa servidores de DNS maliciosos, como os mostrados na imagem abaixo, que também redirecionam a vítima para sites que instalam outras ameaças no computador infectado. O trojan Extenbro infecta o computador quando o usuário baixa e instala um programa contendo adware como conteúdo “extra”. A Malwarebytes detecta os programas com adware usados para distribuição do trojan como Trojan.IStartSurf: Vale destacar que mesmo se a vítima remover os servidores de DNS adicionados pelo malware, eles serão adicionados novamente quando o computador for reiniciado por causa da tarefa agendada criada especificamente para isso pelo trojan. O trojan Extenbro também desabilitará o protocolo IPv6 nos computadores infectados para se certificar de que as vítimas não consigam contornar a alteração de DNS. Além disso, ele adicionará um certificado raiz ao gerenciador de certificados do Windows, fará alterações no arquivo user.js do Firefox e definirá a opção security.enterprise_roots.enabled como True. Isto basicamente configurará o navegador Firefox para usar o certificado que foi adicionado pelo malware. Fonte

-

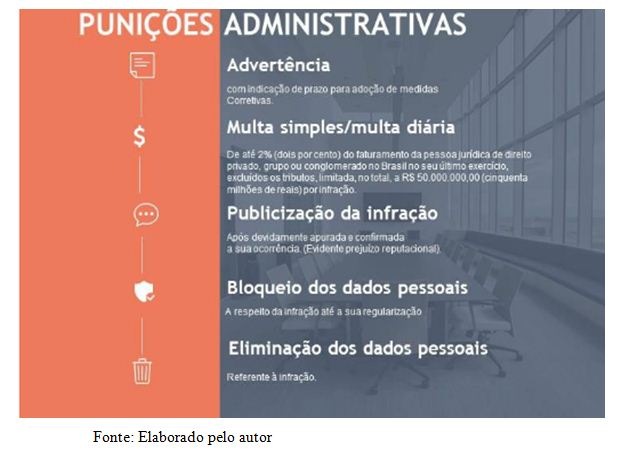

A lei e regulação geral de proteção de dados pessoais brasileira e européia – LGPD/GDPR. Oportunidades e impactos Introdução A lei de proteção de dados Brasileira — LGPD, dispõe sobre a proteção de dados pessoais e altera o marco civil da internet. A nova legislação traz alguns princípios que regem a utilização de dados, quais sejam, responsabilização e prestação de contas, finalidade legítima, adequação, necessidade, prevenção, não discriminação e livre acesso, em evidente semelhança com algumas das Key Issues propostas pela General Data Protection Regulation — GDPR europeia, quais sejam, Privacy Impact Assessment, Processing, Records of Processing Activities, Right of Access e Right to be Forgotten, Right to be Informed. A Lei geral é aplicável à Indústria, comércio, serviço e regulamenta o tratamento de dados pessoais de toda natureza (digitais ou não), seguindo premissas da citada Regulação de Proteção de Dados Europeia (GDPR/RGPD), acompanhando tendências mundiais, a fim de Proteger Direitos Fundamentais, que no Brasil são aqueles previstos no art. 5° da Constituição Federal e na Europa estão previstos na Carta dos Direitos Fundamentais da União Europeia. Vale ressaltar que, caso haja coleta de dados de pessoas nacionais da União Europeia ou com dupla nacionalidade, sendo uma delas europeia, aquele que coletar, seja controlador ou processador, estará sujeito à ambas legislações (LGPD/GDPR – RGPD). 1. As mudanças propostas pelas Regulamentações de Dados Pessoais As regulamentações, tanto europeia quanto brasileira pregam mudanças de gestão, implementação de processos rigorosos para receber, tratar, conservar e eliminar dados privados e, no Brasil, inovou unificando cerca de 40 normas a respeito desse tema. No Brasil, a lei entrará em vigor em Agosto de 2020, com vacatio legis, que é o tempo de adequação a lei, de 02 anos, devido à complexidade de se adaptar á nova realidade, enquanto na união europeia a regulação de dados pessoais está vigente desde 25 de Maio de 2018. Confira abaixo o detalhamento dos princípios da Proteção de Dados: A LGPD definiu que a responsabilidade por quaisquer ocorrências com os dados captados é objetiva, ou seja, independe da comprovação de culpa, uma vez que considera a atividade que envolve tratamento dados de risco. Diante disso, fato é que os dados apresentam influencia grande na economia, na relação de consumo, na política, em face à intimidade das pessoas, causando consequências em diversos aspectos da vida humana, motivos pelos quais a os ordenamentos jurídicos Brasileiro do Continente Europeu buscaram regular tal atividade, e, portanto, as organizações que não estiverem em conformidade em ambos os territórios quando da vigência das regulamentações poderão enfrentar multas pesadas. A LGPD definiu que a responsabilidade por quaisquer ocorrências com os dados captados é objetiva, ou seja, independe da comprovação de culpa, uma vez que considera a atividade que envolve tratamento dados de risco. Diante disso, fato é que os dados apresentam influencia grande na economia, na relação de consumo, na política, em face à intimidade das pessoas, causando consequências em diversos aspectos da vida humana, motivos pelos quais a os ordenamentos jurídicos Brasileiro do Continente Europeu buscaram regular tal atividade, e, portanto, as organizações que não estiverem em conformidade em ambos os territórios quando da vigência das regulamentações poderão enfrentar multas pesadas. Para respeitar as premissas estipuladas pelas regulamentações e evitar os severos danos e prejuízos, é necessário haver um programa de proteção de dados, que deve entregar comprovação periódica da eficácia, segurança e responsabilidade sobre as medidas tomadas para proteger os dados. As sanções administrativas existentes são, advertência, publicidade da infração, com consequente prejuízo reputacional, bloqueio dos dados pessoais, eliminação dos dados pessoais, multa simples/multa diária de até 2% (dois por cento) do faturamento da empresa no seu último ano exercício, limitada a cinquenta milhões de reais, por infração, em território Brasileiro. No caso da Europa, a multa máxima que a autoridade supervisora pode impor é de € 20.000.000 ou 4% do volume global de negócios da empresa, com um mínimo de € 20.000.000, prevalecendo o que for maior, segundo o Parlamento Europeu (2016) em sua regulação de dados. Veja abaixo as sanções administrativas com maior detalhe: Apesar de todos os pontos de risco apresentados, a LGPD em seu artigo 7° aponta permissivos e condições para tratar dados, tais como, quando houver consentimento do titular dos dados, envolver obrigação legal/regulatória, exercício regular de um direito, proteção à saúde e proteção ao crédito. Veja abaixo: 2. Questionamentos que surgiram com as novas regulamentações Toda essa inovação traz à tona alguns questionamentos, entretanto, devem ser respondidos com brevidade, diante da iminência do tema na Europa e a proximidade da vigência no Brasil, em Agosto de 2020. Dentre as questões, algumas são: 1 - Como as responsabilidades serão atribuídas na prática e como a Autoridade Nacional de Dados Pessoais (órgão responsável pelo tema dados pessoais) atuará? O que esperar? 2 - Como proceder em relação aos dados do passado, anteriores à vigência da lei? 3 - Como tratar o direito à portabilidade dos dados entre plataformas sem prejudicar a segurança? 4 - Como excluir de forma correta os dados a pedido do titular, respeitando o direito ao esquecimento e resguardar a iniciativa de eventuais processos judiciais sobre esse tema? Essas são perguntas ainda sem resposta definitiva, uma vez que pela novidade do assunto não existe uma “receita” para os desafios que surgiram e estão a surgir. De todo modo, essas e outras questões criarão desafios e oportunidade, e, portanto, merecem reflexão e solução breve. 3. Implementando medidas para o compliance com a proteção de dados Diante do panorama exposto, é fundamental que haja um programa de proteção de dados efetivo para garantir o compliance de dados e proteger os controladores de dados, processadores e titulares. Para que o referido programa tenha início e efetividade, é necessário identificar os dados recebidos e suas fontes, filtrar o que de fato é necessário, em respeito ao principio do legitimo interesse, definir como receber, armazenar, eliminar os dados, criar métodos de transparência para os titulares averiguarem suas informações coletadas, avaliar qual a tecnologia necessária para os procedimentos e garantir segurança nas operações. Esse processo é possível através da ferramenta chamada Avaliação de Impacto de Proteção de Dados – AIPD (Data Protection Impact Assessment – DPIA), que está prevista no Artigo 35 da RGPD/GDPR, através da qual é possível aplicar o princípio da privacidade desde a concepção (by Design) idealizado por Ann Cavoukian (2011), o qual consiste em encarar a privacidade como modo de operação padrão do negócio, evitando violações de privacidade dos dados pessoais. É importante que a AIPD seja realizada antes da captação dos dados pessoais para tratamento e sempre que as situações de risco se modificarem. Além disso, é importante observar a necessidade da AIPD quando da utilização de novas tecnologias para processamento de dados, bem como quando esse puder resultar num risco elevado para os direitos e liberdades dos titulares. Confira abaixo a sugestão de passo a passo para a implementar um programa de proteção de dados: Para garantir a privacidade e proteção de dados nas organizações, é necessário treinamentos aos envolvidos no processo dos dados e a existência do Data Protection Officer – DPO, segundo a GDPR/RGPD e Encarregado de Dados segundo a LGPD, que é o responsável pela gestão dos dados e exerce um papel de canal de comunicação entre a instituição, os titulares de dados e a Autoridade Nacional, podendo esse ser pessoa jurídica ou física, com relevante conhecimento jurídico. Importante destacar as figuras do Controlador de dados e Operador/Processador à luz da LGPD e GDPR/RGPD. O Controlador é aquele que toma decisões face ao tratamento de dados, mesmo que não atue em primeira pessoa com o tratamento, e, noutro lado, há o Operador, o qual trata os dados em nome do Controlador, estando ambos sujeitos à responsabilidade solidária pelas ocorrências com os dados pessoais, nos termos da lei. 4. Conclusão Diante de todas as reflexões, o pensamento que fica é de que se uma empresa depende de dados, primar pela proteção destes é conservar a viabilidade de todos os esforços empreendidos, além de possibilitar expansão do negócio para outros continentes com segurança, como união europeia, respeitando a GDPR, nesse caso. Assim, é possível concluir que estar em conformidade com as legislações de proteção de dados é poupar capital, evitando multas e danos reputacionais, tornando possível direciona-lo ao desenvolvimento do negócio, sendo essa uma vantagem competitiva junto face aos demais Players do mercado, garantindo a energia do trabalho no foco do empreendimento, demonstrando aos envolvidos com a iniciativa, sejam clientes, fornecedores ou poder público, a integridade face à proteção e privacidade de dados. Bibliografia Brazil. (05 de Outrubro de 1988). CONSTITUIÇÃO DA REPÚBLICA FEDERATIVA DO BRASIL DE 1988. Acesso em 20 de Junho de 2019, disponível em www.planalto.gov.br: http://www.planalto.gov.br/ccivil_03/constituicao/constituicao.htm Brazil. (14 de Agosto de 2018). LEI Nº 13.709 – Dispõe sobre a proteção de dados pessoais e altera a Lei nº 12.965, de 23 de abril de 2014 (Marco Civil da Internet). Acesso em 20 de Junho de 2019, disponível em http://www.planalto.gov.br: http://www.planalto.gov.br/ccivil_03/_Ato2015-2018/2018/Lei/L13709.htm Cavoukian, A. (2011). Privacy by design in law, policy and practice: a white paper for regulators, decision-makers and policy-makers. . (O. Information and Privacy Commissioner, Editor) Acesso em 20 de Junho de 2019, disponível em www.ontla.on.ca: http://www.ontla.on.ca/library/repository/mon/25008/312239 Parlamento Europeu. (07 de Dezembro de 2000). Carta dos Direitos Fundamentais da União Europeia . (J. O. Europeia, Editor) Acesso em 20 de Junho de 2019, disponível em www.europarl.europa.eu: https://eur-lex.europa.eu/legal-content/PT/TXT/HTML/?uri=CELEX:12012P/TXT&from=EN Parlamento Europeu. (27 de Abril de 2016). REGULAMENTO (UE) 2016/679 DO PARLAMENTO EUROPEU E DO CONSELHO. Fonte: cncs.gov.pt: https://www.cncs.gov.pt/content/files/regulamento_ue_2016-679_-_protecao_de_dados.pdf Fonte

-

- 1

-

-

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Muito obrigado, @e1D !!! Vou executar esses procedimentos aqui. Valeu mesmo. Abs. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Muito obrigado, @Gilson Macedo !!! Vou baixar agora os arquivos! @e1D , existe algum passo a passo para esse procedimento? Abs. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Boa noite a todos! Acabei de fazer a Assinatura do Download 5 Super... Meus agradecimentos ao @e1D e ao @Gilson Macedo !!! Agora vem a pergunta: chegou uma mensagem sobre a referida assinatura em meu e-mail, então já posso baixar os arquivos? Abs. -

dúvida Ser assistencia tecnica autorizada compensa ou não ?

GNMilasi respondeu o tópico de Eletrônica Fernandes em Assuntos Diversos

Boa tarde a todos! Realmente @ElianLaptop , você tem razão em sua citação, 95% das pessoas que conheço preferem as Autorizadas às de "ponta de esquina"! Mesmo com os Fabricantes tentando baixar custos, as autorizadas saem na frente na questão credibilidade ou passam de maneira mais eficaz essa imagem. Abs. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Boa noite a todos! Muito obrigado por essas informações que eu desconhecia totalmente! Abs. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Bom dia, @e1D !!! Sei disso, mas está dando o erro abaixo quando clico no link que você me passou, veja: Talvez eu não tenha ainda o devido Direito, então fica sob os critérios da Administração: @Daniel ou o @Neo ou o @curtolo . Muitíssimo obrigado. Abs. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Muito obrigado por sua ajuda, meu caro amigo @e1D !!! Mas ainda não tenho Créditos para baixar esses Arquivos. Logo que o amigo @K0rTy criou este Tópico, eu o favoritei aqui, então vou contribuir mais com compartilhamentos de informações e conhecimentos para fazer jus aos devidos Créditos e aí sim resolverei o meu eterno problema de uma vez por todas! Muitíssimo obrigado. Abs. OBS: Ficarei lhe devendo os devidos Joinhas. -

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Bom dia, @e1D !!! Muito obrigado pela dica e de fato fui pesquisar sobre essa ferramenta OA3 e também não achei. Vou entrar em contato com a Gigabyte para ver se ela me fornece essa ferramenta. Realmente é muito chato toda vez que eu tiver que fazer uma Instalação Limpa ter de mudar sempre para a Chave da Licença que comprei direto no Site da Microsoft que cá entre nós custa um fortuna. E pelo valor gasto por conta da minha falta de paciência, realmente saí perdendo feio ao comprar esse PC nessa FAMIGERADA IBYTE (FUJAM DESSA PRAGA DE LOJA, PELO AMOR DE DEUS) se compararmos à Pichau!!! Abs.

SOBRE O ELETRÔNICABR

Técnico sem o EletrônicaBR não é um técnico completo! Leia Mais...