GNMilasi

Membros-

Posts Por Dia

0.27 -

Posts

593 -

Registrado em

-

Última visita

-

Vitórias

6 -

Créditos EBR

3,037 [ Doar ]

Última vitória de GNMilasi foi em 28 de Setembro 2020

GNMilasi seu conteúdo foi o mais bem avaliado!

Sobre GNMilasi

- Data de Nascimento 10 de Setembro

Informação Pessoal

-

Sexo

Masculino / Male

-

Localidade

Natal / RN / Brasil

Últimos Visitantes

Conquistas de GNMilasi

-

Alexandre Grecco começou a seguir: GNMilasi

-

GNMilasi começou a seguir: Windows 11 torna computadores antigos obsoletos

-

notícia Windows 11 torna computadores antigos obsoletos

GNMilasi respondeu o tópico de Miguel Marshal em Notícias

Boa tarde a todos! O que me preocupa é que a instalação de outros navegadores ficará dificílima (CONDIÇÃO JÁ IMPOSTA PELA MICROSOFT E QUE JÁ ESTÁ DEIXANDO MILHÕES DE USUÁRIOS REVOLTADOS) e essa coisa já começou em dezembro/2020 quando o Google Chrome (Padrão aqui) começou a travar do nada, isso faz com que o usuário leigo/assustado acabe migrando para Microsoft Edge, a Microsoft quer monopolizar o uso de navegadores, estou com o Windows 11 Pro aqui há 4 meses pois faço parte do Windows Insider Program, por enquanto só maquiagem... Abraços!- 26 respostas

-

- 3

-

-

-

- windows 11

- windows

- (mais 4)

-

GNMilasi começou a seguir: Vale a pena manter atualização do Windows 10 ativada?

-

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Bom dia! Para concluir, acredito que todos aqui já ouviram falar e/ou leram alguma coisa sobre a ABES, né? Também acredito que todos têm alguma noção da LEI Nº 9.609 , DE 19 DE FEVEREIRO DE 1998, né? E que cada um de nós podemos ser enquadrados aqui, principalmente os que possuem Empresa constituída! Mas o que vejo de comentários sobre os links acima, são dos seguintes tipos: "Ah, nunca irão invadir minha casa", "Ah, isso é tudo balela para meter medo nas pessoas", "Ah, só pegam pequenas Empresas, "Ah, isso aí na prática não existe", Ah, pegam uma Empresa, mas dão prazo para que ela se regularize", Ah, só pegam gatos pingados para que sirvam de bodes expiatórios", "Ah, pegam uma Empresa um ano aqui e oito anos não", "Ah, no Brasil ninguém respeita as Leis" e por aí vai... Bem, já vi várias Empresas serem notificadas e/ou multadas... É para esse fim que existem as famosas Notificações Judiciais que agora podem ser enviadas até pelo WhatsApp, abriu a mensagem, a Lei diz que este Ato já constitui que a pessoa e/ou empresa tomou ciência da Notificação Judicial! A Prefeitura da minha Cidade foi notificada e teve que correr para regularizar tudo sob pena de vultosa multa... O problema não consiste em notificar/multar/prender do nada alguma pessoa e/ou empresa, o problema está na denúncia que qualquer pessoa pode fazer sobre alguma empresa ou alguém neste link. No Link acima se encontram Empresas como Microsoft, Adobe etc... Não estou aqui para assombrar ninguém, mas sim para lembrar que "Mato tem olhos parede tem ouvidos"! Abs! -

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Bom dia, Para os que usam Windows ou Office "caolho", tentem acionar o Suporte da Microsoft no caso de uma falha grave, o Suporte fará Assistência Remota e ao detectar que a Licença foi gerada por Ativadores, tal Licença entrará para a Black List (Lista Negra) e será desativada e o Usuário ficará "na mão" e o Analista de Suporte educadamente pedirá para você comprar uma Licença válida. Já aconteceu comigo inúmeras vezes quando eu usava o Windows 7 Ultimate 64 e foi por causa dessas situações vexatórias que aboli de vez o uso de Ativadores e faço o mesmo com meus Clientes, mas como citei antes, se o Cliente não tiver grana (R$ 269.00 para pagar o Windows com o Office) para pagar Licenças originais como citei no tópico anterior, que ele o faça por sua conta e risco porque aviso bem antes de começar o Serviço e não Emito nada de Garantia dos meus Serviços (Caso ocorra algum problema, ele terá que me pagar novamente), deixo tudo isso bem claro também antes de executar qualquer ação no Dispositivo do Cliente. Esqueci de mencionar uma coisa: quando sou chamado para atender Pessoas Físicas e/ou Jurídicas e percebo o uso de Ativadores, explico detalhadamente todos os Prós e Contras sobre o uso desses Ativadores, se ele se negar, é "passar bem" e vou embora. Novamente: essa Profissão está há mais de uma década prostituída por conta dos próprios "Tenícus" que querem porque querem embolsar uma grana de forma ilícita. É ético? NÃO, NÃO É! Aliás, conheço um monte de Assistências que ou tiveram que fechar as portas ou tiveram que diversificar seus serviços, Atualmente só trabalho para Pessoas e Empresas que agem dentro da legalidade e passei a dar Consultoria na compra de Computadores personalizados desses de R$ 10.000,00 para cima, o cliente me diz para qual fim quer a Máquina, eu compro as Peças dos meus fornecedores e monto o Computador para ele (TUDO COM NOTA FISCAL E GARANTIA) e cobro de 5 a 10% sobre as Peças que irão me remunerar sobre os meus serviços de montagem e vou dizer mais e até serve como dica, tem muita gente investindo pesado nessa Área. Abandonei a Área de Manutenção porque não faz sentido eu ficar na frente de um Dispositivo lento por mais de 8 horas e na hora em que eu for cobrar os meus R$ 200,00 ou até R$ 350,00, o Cliente ainda vir querer pechinchar... Não estou aqui querendo aparecer e/ou querer demonstrar que sou "O PIKA DAS GALÁXIAS", é que já passei por muito perrengue na vida e resolvi mudar de atitude e tomar outros rumos. Só tem Computador quem pode. Abs! -

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Boa noite, Concordo com a nossa atual realidade econômica, mas como você vai saber se não foram injetados trojans danosos nos crackers usados? A propósito, eu consigo comprar nesses sites de anúncios de vendas de licenças do windows e office a R$ 110,00 e R$ 159,00, respectivamente. Já vi "técnicos" instalarem Suítes de Segurança com crackers, isso é um absurdo sem extremos! É a tal história, você cobre um Santo e descobre outro e no mundo da perícia digital forense, segurança é fundamental. Mais outra: já vi muita gente se lascar toda (financeiramente falando) com esses crackers por conta de Malwares com phishings injetados nos crackers e um SO desatualizado, aliás qualquer Utilitário e/ou Aplicativo desatualizado é como abrir a porta da sua casa para um assaltante com direito a champagne e caviar, eles farão "a festa"! Pesquise mais sobre perícia digital forense e você me dará razão em meus argumentos, principalmente no zero day! A profissão de Técnico em Manutenção de Computadores se prostituiu pelos próprios "técnicos" por conta dessa linha de pensamento! Abs! -

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Exatamente e muito bem lembrado, do dia que o 21H1 saiu para cá, já o instalei em 16 Notebooks e 9 Computadores, só que os clientes tiveram que comprar as Licenças do Windows Pro 10 e Office Pro Plus 2019 desses Sites que anunciam, por exemplo, no Facebook e todas foram aceitas pelos Servidores da Microsoft. A propósito, cada Cliente gastou um pouquinho menos de R$ 400,00 pelas 2 Licenças e ainda puderam dividir no Cartão de Crédito em 12 X (Windows e Office), se fosse no Site da Microsoft, eles teriam desembolsado mais de R$ 4.000,oo e à vista, lá não tem essa de dividir no Cartão de Crédito não, já tentei negociar com o Suporte de Vendas a compra de 100 Licenças variadas e parceladas no Cartão, mas bateram a porta na minha cara com um GIGANTESCO NÃO! Há muito tempo que não trabalho mais com Sistemas Operacionais, Aplicativos e Utilitários piratas, se o Cliente vier com conversinha de piratear, eu até faço, mas não emito Nota Fiscal de Serviços com Garantia. É POR CONTA E RISCO DO CLIENTE E SE OCORRER ALGUM PROBLEMA, TERÁ QUE DESEMBOLSAR GRANA NOVAMENTE, SIMPLES ASSIM POIS SOU UM ME RESPONSÁVEL E COM FORMAÇÃO ACADÊMICA, NÃO UM GAMBIARRISTA DE 15ª CATEGORIA. OU DÁ OU DESCE... Abs... -

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Bom dia. Muito obrigado pelas boas-vindas! Acredito que essas Licenças são oriundas de apreensões da Receita Federal, esta faz um Leilão a baixíssimo custo e os Compradores arrematam e depois podem vender legalmente a preços de acordo com suas conveniências (Não consigo outra explicação) porque o Windows 10 Pro na Microsoft está custando apenas R$1.599,00. Abraços! -

resolvido Vale a pena manter atualização do Windows 10 ativada?

GNMilasi respondeu o tópico de alexklein em Windows - Aplicativos e Sistemas Operacionais

Bom dia, Depois de um longo e tenebroso inverno, estou de volta. No meu caso, desde que a Microsoft implantou o Windows Update que sempre o deixei no Modo Automático e NUNCA tive esses problemas desde o Windows Ultimate 7 para cá! E vai uma dica para os que têm problemas com isso, não use Windows Pirata pois o que comprovei ao longo desses anos que esses travamentos, BSODs e Bugs de toda natureza que se possa imaginar são oriundos na maioria das vezes quando o Windows do Usuário é pirata e não é só aqui no Brasil. E um detalhe importante: jogos e outros softwares piratas podem causar os problemas mencionados aqui e aí o Usuário coloca a culpa no Windows. Países como Índia, China, Rússia e até mesmo os EUA são campeões mundiais de pirataria, tais fatos acontecem na mesma frequência e aí quando você pergunta se o Windows do Usuário é Licenciado, nunca é e ainda descreve que baixou via torrent e por outros meios, digamos, ilícitos... Queria o quê, mermão? Vou dar dois exemplos: meus dois sobrinhos (filhos das minhas duas irmãs) formatavam seus SSDs todo semana achando que era problema do pobre do Windows que nos dois casos eram piratas, o Office também, aí falei para eles: Pô caras, os pais de vocês têm grana, por que não pedem a eles pra que comprem Licenças idôneas desses Softwares pois há Lojas de Departamentos brasileiras (não vou citá-las aqui porque aí seria propaganda) vendendo Licenças Lícitas bem baratas e assim eles fizeram, mas logo depois me chamaram novamente e aí comprovei que os jogos eram todos piratas também, através do Log de Eventos e tornei a aconselhar no sentido para que eles comprassem Jogos que não fossem pirateados. Resultado? Nunca mais tiveram problemas e me são gratos até hoje. E isso sem contar na briga de gato e rato mensalmente porque os Servidores derrubaram os Crackers. Além disso, softwares piratas disponibilizam os famosos patches de segurança, experimentem baixar no Windows, Office, Corel, Photoshop, Jogos etc, os Crackers são imediatamente derrubados. Abs! -

notícia O Windows 10 é lento: dizemos a você como melhorar o desempenho

GNMilasi respondeu o tópico de Monica Sanchez em Windows - Aplicativos e Sistemas Operacionais

E mensalmente: Na barra de pesquisa do Windows busque por Prompt de Comando e execute como administrador. No CMD digite o comando "chkdsk /f /r" e pressione enter (mesmo que seja um SSD). O formato do disco será exibido e a partir daí os testes de integridade do disco começam. Quinzenalmente: Clique em Iniciar, digite Prompt de Comando ou cmd na caixa Pesquisar, clique com o botão direito do mouse em Prompt de Comando e clique em Executar como administrador. Caso uma senha de administrador ou uma confirmação seja solicitada, digite a senha ou clique em Permitir. Digite o seguinte comando e pressione Enter: Podem ser necessários vários minutos para que a operação de comando seja concluída. DISM.exe /Online /Cleanup-image /Restorehealth Importante: Quando você executa esse comando, o DISM usa o Windows Update para fornecer os arquivos necessários para corrigir as corrupções. No entanto, se o cliente do Windows Update já estiver danificado, use uma instalação do Windows em execução como a fonte de reparo ou use a pasta lado a lado do Windows de um compartilhamento de rede ou de uma mídia removível, como o DVD do Windows, como a fonte dos arquivos. Para fazer isso, execute o seguinte comando: DISM.exe /Online /Cleanup-Image /RestoreHealth /Source:C:\RepairSource\Windows /LimitAccess Observação: Substitua o espaço reservado C:\RepairSource\Windows pelo local da origem de reparo. Para obter mais informações sobre como usar a ferramenta DISM para reparar o Windows, consulte Reparar uma Imagem do Windows. No prompt do comando, digite o seguinte comando e pressione ENTER: sfc /scannow Passo 1. Use a combinação de teclas WinKey + X e clique em "Prompt de Comando (Admin)" para abrir o prompt com permissões de administrador. É necessário fornecer uma permissão antes de continuar; Passo 2. Na janela do Prompt de Comando, digite o seguinte, sem as aspas: “fsutil behavior query disabledeletenotify” e tecle “Enter”; Passo 3. Se a resposta for DisableDeleteNotify = 0, o TRIM está habilitado. Se for =1 ele está desabilitado. No caso dele estar desabilitado, pode ser que o modelo do seu SSD não suporte esta função. Verifique no site da fabricante se há alguma atualização de firmware que implementa o suporte ao TRIM. Se não, o jeito será adquirir um SSD mais moderno. Enjoy!!!- 4 respostas

-

- 4

-

-

- windows 10

- desempenho

- (mais 7)

-

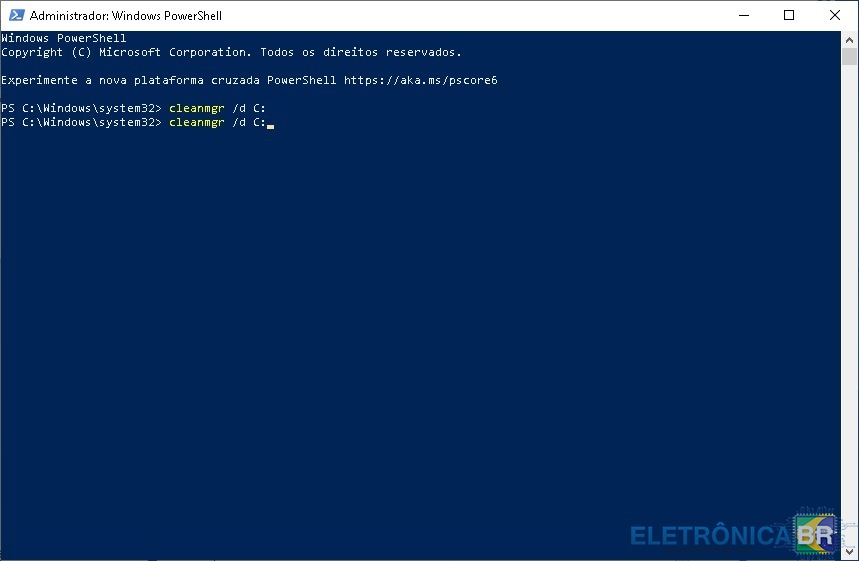

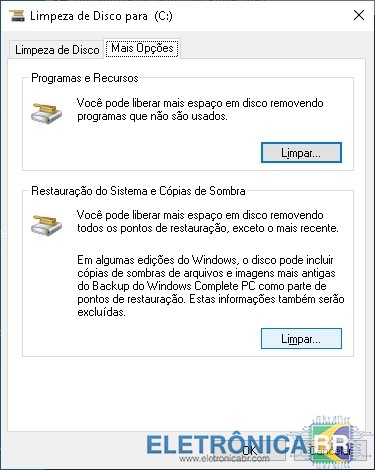

tutorial Como fazer limpeza de disco no Windows sem programas terceiros

GNMilasi postou um tópico em Windows - Aplicativos e Sistemas Operacionais

Como fazer limpeza de disco no Windows sem programas terceiros Como fazer uma limpeza de disco usando somente ferramentas disponíveis no sistema operacional Windows, ganhando assim mais espaço sem a necessidade da instalação de softwares de terceiros para fazer estes procedimentos. Como gosto de trabalhar com linha de comando, vou executar os comandos a partir do PowerShell com permissões administrativas. Da mesma forma você também pode usar o Prompt de Comando (cmd). Então vamos lá! Como fazer uma limpeza no Windows Iniciaremos clicando com o botão direito do mouse em cima da logo do Windows localizado no canto inferior esquerdo da “Área de Trabanlho” e em seguida iremos clicar em “Windows PowerShell (Admin)” para executarmos o programa com permissões elevadas. Se tiverem preferência pelo “Prompt de Comando”, na mesma janela com as opções do menu tem a opção “Executar” (que também pode ser acessada pelas duas teclas de atalho Windows + R), e então na janela de Executar digitar “cmd” seguido da tecla “Enter (return). Ao abrir o PowerShell iremos digitar o comando “cleanmgr /d ” seguido da tecla enter. Se tiver duas ou mais partições no HD, pode estar digitando qual partição quer fazer a limpeza. Aqui no caso iremos limpar a partição C. Se o HD só tiver uma partição, poderá também usar somente o comando “cleanmgr“. Ao executar o comando, aparecerá uma janela onde estará verificando o que pode ser feita na limpeza para assim liberar espaço em disco. Na guia “Limpeza de Disco” selecionaremos o que desejamos limpar. Se houverem arquivos que necessitem na pasta Downloads, faça um backup do que precisa, pois excluirá também tudo que estiver dentro desta pasta. Nesta minha seleção, liberará um pouco mais que 4Gb. Em seguida, clicaremos em “OK”. Aparecerá a janela para confirmarmos a exclusão e então clicaremos em “Excluir arquivos” para confirmar. Abrirá uma nova janela, onde aparecerá a barra onde mostra o andamento da exclusão e limpeza do disco. Ao terminar, iremos retornar ao PowerShell e digitar o mesmo comando para abrirmos a janela de limpeza do sistema. Se preferirmos, poderemos digitar apenas “cleanmgr“. Mas, aqui só clique na seta para cima do cursor para repetir o último comando que digitei e em seguida pressionar a tecla enter para executar o comando. Agora que abriu a janela de limpeza de disco, iremos clicar na guia “Mais Opções”. Nesta guia, se quisermos desinstalar programas poderemos estar acessando por aqui também, clicando em “Limpar” que a opção referente a “Programas e Recursos”. E então abrirá a janela de desinstalação de programas. Aqui no caso iremos na segunda opção “Limpar” que se refere a “Restauração do Sistema e Cópias de Sombra”. Este procedimento removerá todos os pontos de restauração do sistema exceto o mais atual. Este procedimento dará mais espaço de armazenamento dependendo da quantidade de pontos de restauração. Poderíamos ter feito todos os procedimentos de uma vez só: antes limpando o ponto de restauração e depois clicando em “OK” para fazer a limpeza de disco. Mas, preferi demonstrar os procedimentos de forma isolada. Após clicar em “Limpar”, aparecerá a janela para confirmarmos a exclusão de pontos de restauração e então clicaremos em “Excluir” para confirmarmos a exclusão dos pontos. Agora iremos abrir a pasta “temp” através da opção “Executar” no menu iniciar (clicando nele com o botão esquerdo) ou utilizando as teclas de atalho “Windows + R”. Digitaremos “temp” em seguida clicaremos em “OK” ou pressionando a tecla “enter”. Abrirá a janela do explorer já direto na pasta “temp” do Sistema. Quando fizemos a limpeza do sistema, foram excluídos todos os arquivo deste diretório, mas são mantidas as pastas (vazias) que estão dentro de “Temp”. Então selecionaremos todas as pastas vazias com o mouse ou apertando as teclas de atalho “Ctrl + a” para selecionar todas e apertaremos as teclas “Shift + Del” para excluir permanentemente (sem ir para a lixeira). Não ocupa espaço, mas, aproveitando a limpeza, já aproveitamos para excluir estes diretórios vazios. Quando limpamos o sistema, esta opção não exclui o que está na “Área de Trabalho”, então podemos selecionar manualmente e apertar em Delete para ir para a lixeira ou pressionar as teclas “Shift + Del” para excluirmos definitivamente. Uma observação é que por padrão da instalação do Windows 10, a opção de criar pontos de restauração fica desativada, então não terá pontos de restauração para excluir. É interessante ativar esta opção para que, se em algum momento precisar corrigir algum problema, você tenha um ponto de restauração, sendo que periodicamente o sistema cria estes pontos automaticamente. Fonte-

- 2

-

-

-

- sem programas de terceiros

- como

- (mais 6)

-

artigo Redes: o Protocolo IPv4 e o Endereçamento de Sub-redes

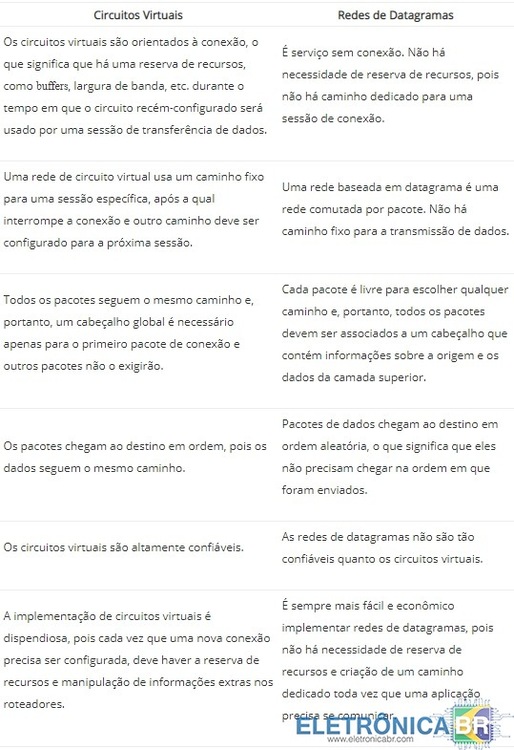

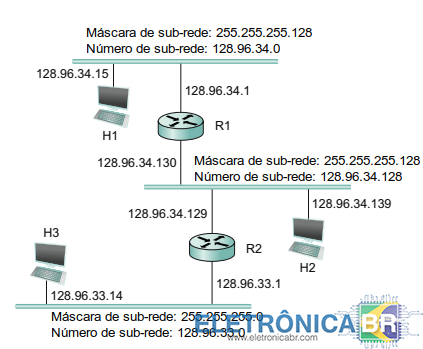

GNMilasi postou um tópico em Redes e Internet

Redes: o Protocolo IPv4 e o Endereçamento de Sub-redes A comunicação dentro de uma rede já existente ou com outra adjacente pode ser viabilizada com tecnologias que possibilitam a conexão de um nó diretamente a outro ou a comunicação de um nó com algum dispositivo da rede vizinha. A construção de uma rede global, no entanto, demanda uma maneira de interconectar diferentes tipos de redes e enlaces (links). Dispositivos que interconectam enlaces de um mesmo tipo são conhecidos como switches. O trabalho principal de um switch é pegar pacotes que chegam em uma entrada e encaminhá-los (switch) para a saída correta de forma que eles alcancem o destino apropriado. Diante da grande variedade de tipos de redes existentes, a construção de uma rede global também precisa oferecer uma maneira de se interconectar diferentes enlaces e redes, ou seja, uma rede global precisa ser capaz de lidar com a heterogeneidade de tecnologias. Segundo Peterson e Davie, dispositivos que executam esse tipo de tarefa eram originalmente chamados de gatways, mas atualmente são mais conhecidos como roteadores. Existem vários modos de um switch determinar o encaminhamento correto de um pacote, os quais podem ser classificados em duas abordagens: sem conexão ou datagrama e orientada a conexão ou circuito virtal. Em um circuito virtual, o caminho entre o nó de origem e o de destino precisa ser estabelecido antes de que qualquer pacote seja enviado. De acordo com Tanenbaum e Wetherall, a conexão é chamada de circuito virtual em analogia aos circuitos físicos criados para o sistema de telefonia. Na RFC 1594, por outro lado, datagrama é definido como uma entidade independente e auto-contida de dados que carrega informações suficientes para que seu roteamento possa acontecer desde um computador de origem até um de destino sem depender de trocas prévias de informações entre os dois computadores nem da rede de transporte. O quadro a seguir apresenta um comparativo das principais diferenças entre circuitos virtuais e redes de datagramas. A tabela a seguir, adaptada do site FACE Prep, apresenta um comparativo das principais diferenças entre circuitos virtuais e redes de datagramas. A ideia básica de uma rede de datagramas é que todo pacote deve conter informação suficiente para possibilitar que um switch decida qual destino deve ser dado a ele. Em outras palavras, todo pacote contém o endereço completo de destino. Logo, na transmissão de datagramas, cada pacote é tratado como uma entidade separada e contém um cabeçalho com as informações completas sobre o destinatário pretendido. Os nós intermediários examinam o cabeçalho de um pacote e selecionam um link apropriado para um nó intermediário mais próximo do destino. Nesse sistema, os pacotes não seguem uma rota pré-estabelecida e os nós intermediários (geralmente roteadores) não exigem conhecimento prévio das rotas que serão usadas. Uma rede de datagramas funciona de forma análoga ao envio de uma mensagem através de uma série de cartões postais pelo correio. Cada cartão é enviado independentemente para o destino final (usando o serviço de correios). Para receber a mensagem inteira, o destinatário deve coletar todos os cartões postais e ordená-los na ordem original. Nem todos os cartões postais precisam ser entregues pelos correios e nem todos levam o mesmo período de tempo para chegar. Em uma rede de datagramas, também conhecidas como “redes de melhor esforço”, a entrega não é garantida (embora geralmente sejam enviadas com segurança). Se melhorias no serviço de entrega forem necessárias, como a implementação de entrega confiável por exemplo, estas devem ser fornecidas pelos sistemas finais (ou seja, computadores do usuário) usando algum software adicional. A rede de datagramas mais comum é a Internet que usa o protocolo de rede IP (Internet Protocol). Aplicações que não exigem mais do que um serviço de melhor esforço podem ser suportados pelo uso direto de pacotes em uma rede de datagramas usando o protocolo de transporte UDP (User Datagram Protocol). Aplicações deste tipo incluem serviços de vídeo pela Internet, comunicação por voz, mensagens notificando um usuário de que recebeu novos emails, etc. A maioria das aplicações na Internet precisa de funções adicionais para fornecer comunicação confiável (como erros de fim-a-fim e controle de sequência). Alguns exemplos incluem o envio de e-mails, navegação em uma página na Internet ou o envio de um arquivo usando o protocolo de transferência de arquivos FTP (File Transfer Protocol). Essa confiabilidade garante que todos os dados sejam recebidos na ordem correta, sem duplicação ou perdas. Ela é fornecida por camadas adicionais de algoritmos de software implementados nos sistemas finais. Como citado pelo Electronics Research Group, um exemplo comum é o protocolo TCP – Transmission Control Protocol. A Figura a seguir (adaptada de Peterson e Davie) apresenta um exemplo de rede de datagramas na qual os hosts tem os endereços A, B, C e assim por diante. Para decidir como encaminhar um pacote, um switch precisa consultar uma tabela de encaminhamento (também chamada de tabela de roteamento). Nesta figura, um exemplo de tabela de encaminhamento é apresentado para o switch 2. A construção deste tipo de tabela é uma tarefa simples quando o mapa completo de uma rede simples está disponível, tal como descrito nesta figura. No entanto, à medida que as redes se tornam maiores e mais complexas, a montagem manual destas tabelas tende a se tornar inviável. Cabeçalho do Protocolo IPv4 O protocolo IP é tido como a ferramenta chave usada atualmente para a construção de redes escaláveis e heterogêneas. Na sua versão 4, um datagrama IP é composto de duas partes – um cabeçalho e um corpo onde os dados são transportados. O formato do cabeçalho é apresentado na figura abaixo (Fonte: TechTudo). Os bits são transmitidos da esquerda para direita e de cima para baixo, com o bit de mais alta ordem do campo versão sendo enviado primeiro. Observando cada campo no cabeçalho IP, é possível notar que o modelo “simples” da entrega de datagramas de melhor esforço ainda possui alguns recursos significativamente úteis. O campo Versão (4 bits), por exemplo especifica a versão do IP. A versão atual é a 4 e às vezes é chamada de IPv4. Vale ressaltar que colocar esse campo logo no início do datagrama facilita a redefinição de todo restante do formato do pacote nas versões subseqüentes; nestes casos, o software responsável pelo processamento do cabeçalho inicia examinando a versão e, a partir daí, é capaz de selecionar o caminho a ser seguido para processar o restante do pacote de acordo com o formato apropriado. Os próximos 16 bits do cabeçalho contêm o comprimento total do datagrama, incluindo o cabeçalho. Ao contrário do campo HL, o campo Comprimento Total conta bytes em vez de palavras. Assim, o tamanho máximo de um datagrama IP é 65.535 bytes. A rede física na qual o IP está sendo executado, no entanto, pode não suportar pacotes tão longos. Por esse motivo, o IP suporta um processo de fragmentação e remontagem e a segunda palavra do cabeçalho contém informações sobre fragmentação. O campo Identificação (16 bits) é necessário para permitir que o host de destino determine a qual pacote pertence um fragmento recém-chegado. Todos os fragmentos de um pacote contém o mesmo valor de identificação. Em seguida, aparece um campo não utilizado, o que é surpreendente, tendo em vista os campos no cabeçalho IP serem extremamente escassos. Este bit é reservado é deve ter o valor 0. Na sequência, surgem dois campos de 1 bit relacionados à fragmentação do datagrama. DF significa Don’t Fragment e quando tem o valor 1, isso indica que os roteadores não devem fragmentar o pacote; caso contrário (valor igual a 0), ele pode ser fragmentado. Outro campo contendo um bit de controle é o MF (More Fragments), cujo objetivo é dar apoio aos hosts incapazes de juntar as peças novamente. Se o valor deste campo for 0, isso indica que o datagrama corresponde ao último fragmento, caso contrário (valor igual a 1), mais fragmentos ainda serão recebidos. O campo Offset - ou deslocamento (13 bits) – do fragmento informa aonde no pacote atual esse fragmento se encaixa. Todos os fragmentos, exceto o último em um datagrama, devem ter um múltiplo de 8 bytes – a unidade de fragmento elementar. Como são fornecidos 13 bits, há um máximo de 8192 fragmentos por datagrama, suportando um comprimento máximo de pacote até o limite do campo Comprimento Total. Trabalhando juntos, os campos Identificação, MF e Offset campos são usados para implementar o processo de fragmentação do datagrama conforme descrito por Forouzan e Fegan. O campo Offset - ou deslocamento (13 bits) – do fragmento informa aonde no pacote atual esse fragmento se encaixa. Todos os fragmentos, exceto o último em um datagrama, devem ter um múltiplo de 8 bytes – a unidade de fragmento elementar. Como são fornecidos 13 bits, há um máximo de 8192 fragmentos por datagrama, suportando um comprimento máximo de pacote até o limite do campo Comprimento Total. Trabalhando juntos, os campos Identificação, MF e Offset campos são usados para implementar o processo de fragmentação do datagrama (Forouzan e Fegan, 2003). Passando para a terceira palavra do cabeçalho, o próximo byte é o TTL (Time To Live). Seu nome remete ao seu significado histórico e não à forma como é utilizado atualmente. A intenção do campo é capturar pacotes que andam por aí em laços de roteamento e os descartar em vez de deixá-los consumindo recursos indefinidamente. Originalmente, TTL foi definido como um número específico de segundos que o pacote poderia viver, e os roteadores ao longo do caminho diminuiriam esse campo até atingir 0. No entanto, como era raro um pacote permanecer por 1 segundo em um roteador, e nem todos os roteadores têm acesso a um relógio comum, os roteadores apenas diminuíram o TTL em 1 ao encaminhar o pacote. Portanto, tornou-se mais uma contagem de saltos do que um temporizador, o que ainda é perfeitamente uma boa maneira de capturar pacotes que estão presos em laços de roteamento. Uma sutileza está na configuração inicial deste campo pelo host de envio: se configurado com um valor muito alto, os pacotes podem circular bastante antes de serem descartados; por outro lado, uma configuração com valor muito baixo pode ocasionar que o pacote não chegue ao seu destino. O valor padrão atual é 64. O campo Protocolo (8 bits) é simplesmente uma chave que identifica o protocolo de nível superior para o qual esse pacote IP deve ser passado. Alguns dos valores que são definidos neste campo são 6 para o protocolo TCP e 17 para o protocolo UDP, além de muitos outros protocolos que podem estar acima do IP na pilha de protocolos. Na sequência, o campo Checksum - ou soma de verificação (16 bits) – é calculado considerando todo o cabeçalho IP como uma sequência de palavras de 16 bits, somando cada palavra por meio da aritmética de complemento a 1 e obtendo o complemento a 1 do resultado final. Assim, se algum bit do cabeçalho for corrompido em trânsito, a soma de verificação não conterá o valor correto após o recebimento do pacote. Como um cabeçalho corrompido pode conter um erro no endereço de destino – e, como resultado, pode ter sido mal entregue – faz sentido descartar qualquer pacote que falhe quanto à soma de verificação. Os dois últimos campos obrigatórios no cabeçalho são o Endereço de Origem e o Endereço de Destino, ambos de 32 bits. Este último é a chave para a entrega de datagramas: Cada pacote contém um endereço completo para o destino pretendido, para que decisões de encaminhamento possam ser tomadas em cada roteador. O endereço de origem é necessário para permitir que os destinatários decidam se desejam aceitar o pacote e para permitir que eles respondam. Importante ressaltar que o IP define seu próprio espaço global de endereçamento, independente de qualquer rede física sobre a qual ele passa. Essa é uma das chaves para que ele dê suporte à heterogeneidade das redes. Finalmente, podem haver várias outras opções no final do cabeçalho. A presença ou ausência de opções pode ser determinada examinando o campo de comprimento do cabeçalho (HL). Embora as opções sejam usadas raramente, uma implementação completa do protocolo IP deve ser capaz de lidar com todos eles. Funcionamento do IPv4 O encaminhamento é o mecanismo básico pelo qual roteadores IP viabilizam o tráfego de datagramas em uma rede. Ele constitui o processo de pegar um pacote em uma entrada e enviá-lo para a saída apropriada, O roteamento, no entanto, é o processo de construção das tabelas que permitem determinar a saída correta de um pacote. Os fundamentos principais do processo de encaminhamento de datagramas IP são: ----> Todo datagrama IP contém o endereço IP do host de destino. ----> A parte da rede de um endereço IP identifica exclusivamente um único rede física que faz parte da Internet maior. ----> Todos os hosts e roteadores que compartilham a mesma parte do endereço de rede estão conectados à mesma rede física e podem se comunicar enviando quadros pela rede. ----> Toda rede física que faz parte da Internet possui pelo menos um roteador que, por definição, também está conectado a pelo menos uma outra rede física; este roteador pode trocar pacotes com hosts ou roteadores em qualquer rede. O encaminhamento de datagramas IP podem, portanto, ser executados da seguinte maneira: Um datagrama é enviado de um host de origem para um host de destino, possivelmente passando por vários roteadores ao longo do caminho. Qualquer nó, seja ele um host ou um roteador, primeiro tenta estabelecer se está conectado à mesma rede física que o host de destino. Para fazer isso, ele compara a parte da rede do endereço de destino com a parte da rede do endereço de cada uma de suas interfaces de rede. Normalmente, os hosts têm apenas uma interface, enquanto os roteadores teem, em geral duas ou mais interfaces em função de estarem conectados a duas ou mais redes. Se ocorrer uma correspondência, isso significa que o destino está na mesma rede física que a interface e o o pacote pode ser entregue diretamente nessa rede. Se o nó não estiver conectado à mesma rede física que o nó de destino, ele precisará enviar o datagrama para um roteador. Em geral, cada nó pode escolher dentre vários roteadores e, portanto, precisa escolher o melhor, ou pelo menos um que tenha uma chance razoável de encaminhar o datagrama para mais próximo de seu destino. O roteador escolhido é conhecido como o roteador do próximo salto. O roteador encontra o próximo salto correto consultando sua tabela de encaminhamento. A tabela de encaminhamento é conceitualmente apenas uma lista de pares (Número de Rede, Próximo Salto). Normalmente, também há um roteador padrão usado se nenhum dos disponíveis nas entradas na tabela correspondem ao número de rede do destino. Para um host, pode ser aceitável ter um roteador padrão e nada mais – isso significa que todos os datagramas destinados a hosts que não estão na mesma rede física ao qual o host de envio está conectado será enviado através do roteador padrão. Sub-redes e Endereçamento sem Classes Sub-redes fornecem um primeiro passo para a redução do número total de números de rede que são atribuídos. A ideia básica é pegar um único número de rede IP e alocar os endereços IP com esse número de rede para várias redes físicas, que são chamadas de sub-redes. Para isso, alguns passos adicionais precisam ser tomados. Primeiramente, as sub-redes devem estar próximas umas das outras. Isso ocorre porque, sob a óptica de um ponto distante na Internet, todas as sub-redes parecerão como uma única rede, tendo apenas um número de rede entre eles. Isso significa que um roteador poderá selecionar apenas uma rota para alcançar qualquer uma das sub-redes. Logo, é melhor que todos estejam no mesmo caminho geral. Uma situação ideal para o uso de sub-redes é um campus grande ou uma organização que possui muitas redes físicas. De fora do campus, tudo o que cada host precisa saber para alcançar qualquer sub-rede interna é onde o campus se conecta com o restante da Internet. Isso geralmente ocorre em um único ponto, Portanto, uma única entrada na sua tabela de encaminhamento será suficiente. Mesmo se houver vários pontos a partir dos quais o campus se conecta ao restante da Internet, saber como chegar a um ponto na rede do campus ainda é uma bom ponto de partida. O mecanismo pelo qual um único número de rede pode ser compartilhado entre várias redes envolve a configuração de todos os nós em cada sub-rede com uma máscara de sub-rede. Com endereços IP simples, todos os hosts na mesmo a rede devem ter o mesmo número de rede. A máscara de sub-rede permite portanto, a introdução de um número de sub-rede. Neste caso, todos os hosts de uma mesma rede física terão o mesmo número de sub-rede, o que significa que os hosts podem estar em redes físicas diferentes, mas compartilhar um único número de rede. Assim, o que uma sub-rede significa para um host é que agora ele está configurado com ambos endereços – um endereço IP e uma máscara de sub-rede para a sub-rede à qual ele está conectado. Como exemplo, na figura a seguir (adaptada de Peterson e Davie) o host H1 está configurado com um endereço de 128.96.34.15 e uma máscara de sub-rede 255.255.255.128. Importante observar que todos os hosts em uma determinada sub-rede são configurados com a mesma máscara de sub-rede; isto é, existe exatamente uma máscara de sub-rede por sub-rede. A execução de um AND bit-a-bit desses dois números define o número da sub-rede do host e de todos os outros hosts na mesma sub-rede. Neste caso, 128.96.34.15 AND 255.255.255.128 é igual a 128.96.34.0, portanto, esse é o número da sub-rede ao qual H1 está conectado. Ainda com base no exemplo da acima, quando um host deseja enviar um pacote para um determinado endereço IP, ele precisa primeiramente executar um AND bit a bit entre sua própria máscara de sub-rede e o endereço IP de destino. Se o resultado for igual ao número da sub-rede do host de envio, ele sabe que o host de destino está na mesma sub-rede e o pacote pode ser entregue diretamente pela sub-rede. Por outro lado, se os resultados não forem iguais, o pacote precisará ser enviado a um roteador para então ser subsequentemente encaminhado para outra sub-rede. No caso da Figure 3, se H1 estiver enviando para H2, então quando H1 executa o AND binário da sua máscara de sub-rede (255.255.255.128) com o endereço de H2 (128.96.34.139) ele obtém 128.96.34.128. O endereço IP obtido não corresponde ao número da sub-rede ao qual H1 está conectado (128.96.34.0). Logo, H1 sabe que H2 está em uma sub-rede diferente. Como o H1 não pode entregar o pacote ao H2 diretamente pela sub-rede, ele envia o pacote para o roteador padrão R1. A tabela de encaminhamento de um roteador também precisa sofre uma alteração quando o conceito de sub-redes é introduzido. Conforme dito previamente, uma tabela de encaminhamento consiste em entradas no formato (Número de Rede, Próximo Salto). Porém, para oferecer suporte a sub-redes, a tabela agora deve conter entradas no formato (Número de Sub-rede, Máscara de Sub-rede, Próximo Salto). Assim, para encontrar a entrada correta na tabela, o roteador deve executar uma operação AND bit-a-bit do endereço de destino do pacote com a máscara de sub-rede para cada entrada por sua vez. Se o resultado corresponder ao número de sub-rede da entrada, esta é a entrada correta a ser usada e ele prossegue com o encaminhamento do pacote para o próximo salto ou roteador indicado. Na rede de exemplo da figura acima, o roteador R1 poderia ter entradas como mostrada na tabela a seguir. Continuando com o exemplo de rede da última figura acima, quando H1 está enviando um datagrama para H2, R1 teria que efetuar o AND bit-a-bit do endereço de H2 (128.96.34.139) com a máscara de sub-rede da primeira entrada (255.255.255.128) e comparar o resultado (128.96.34.128) com o número da rede para essa entrada (128.96.34.0). Como os valores não são correspondentes, o roteador deve prosseguir para a próxima entrada. Desta vez, ocorre uma correspondência, então o R1 entrega o datagrama para H2 usando a interface 1, que é a interface conectada à mesma rede que H2. Conclusão Neste artigo, foi possível detalhar as diferenças de funcionamento entre uma rede de datagramas e comunicações orientadas a conexão ou circuitos virtuais. O fato do protocolo IP ser baseado em uma comunicação cuja abordagem é sem conexão traz mais eficiência para o trânsito de datagramas, embora não ofereça garantia de entrega. Qualquer melhoria na qualidade de entrega de pacotes fica a cargo de protocolos da camada de transporte como o TCP. A flexibilidade do protocolo IP ficou evidente pelo detalhamento de todos os campos de seu cabeçalho, e a dinâmica da comunicação IP também foi apresentada, inclusive para redes que implementam o conceito de sub-redes. Fonte-

- endereçamento de sub-redes

- redes

- (mais 5)

-

dica Antes de Gravar as novas BIOS veja esse tópico.

GNMilasi respondeu o tópico de K0rTy em Treinamento Notebooks

Bom dia a todos! Muitíssimo obrigado @Zoom1966 pela dica!!! Um grande abraço! -

dúvida MSCONFIG - Número de processadores

GNMilasi respondeu o tópico de Lindomar175 em Windows - Aplicativos e Sistemas Operacionais

Bom dia a todos! Não mexam nesse item, na internet está cheia de "youtubers" que nada sabem sobre o funcionamento do Windows dizendo em seus vídeos (os famosos "otimizadores do Windows") para que a gente aumente para o máximo de processadores lógicos possíveis, mas tal fato não é verdade, tenho um vídeo aqui que explica de forma bem didática como funciona esse quesito (dentre outros), mas acredito que pelas regras do Fórum, eu não possa postá-lo. Uma pergunta que acaba de vez com essa lenda: se a Microsoft achasse que aumentar o número de processadores para tornar a máquina mais rápida, tal quesito já não viria pré-ativado no Sistema Operacional????????????????????????? Os processadores lógicos não trabalham de forma simétrica exatamente por economia de energia: Abraços!- 3 respostas

-

dúvida Como descriptografar arquivos nlah ransomware?

GNMilasi respondeu o tópico de Christiano Do Carmo em Segurança antivírus

Bom dia a todos! Tente isso! Boa Sorte! Abraços!- 2 respostas

-

- como

- descriptografar

- (mais 3)

-

devolvido Tirar office 365 pra por 2019 crackeado

GNMilasi respondeu o tópico de msgrillo em Windows - Aplicativos e Sistemas Operacionais

Bom dia a todos! A licença, seja do Windows, Office etc, sempre deve estar atrelada a uma conta digital, caso contrário dará essa confusão acima! Boa Sorte! Abraços! -

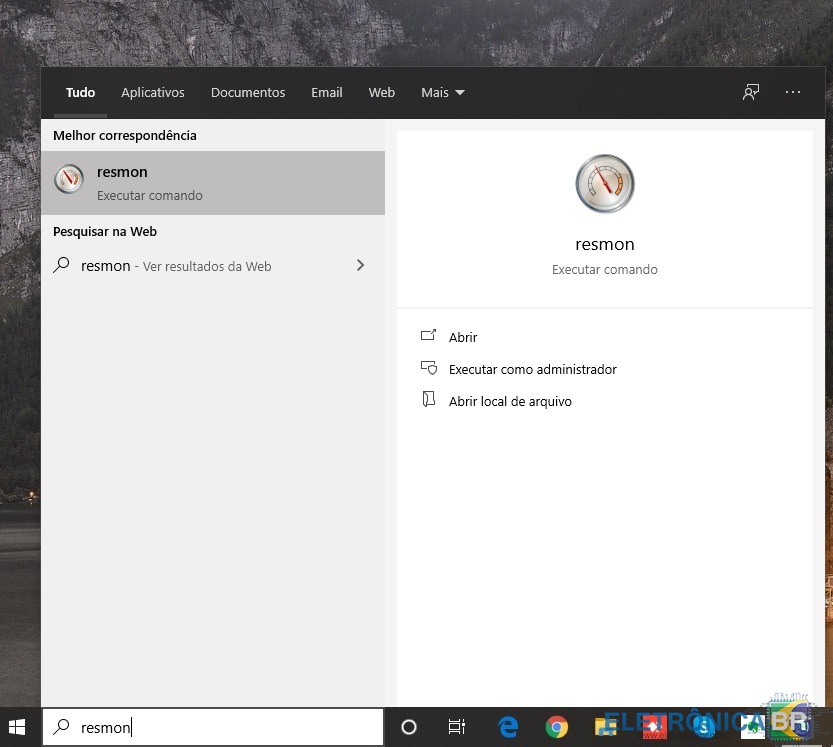

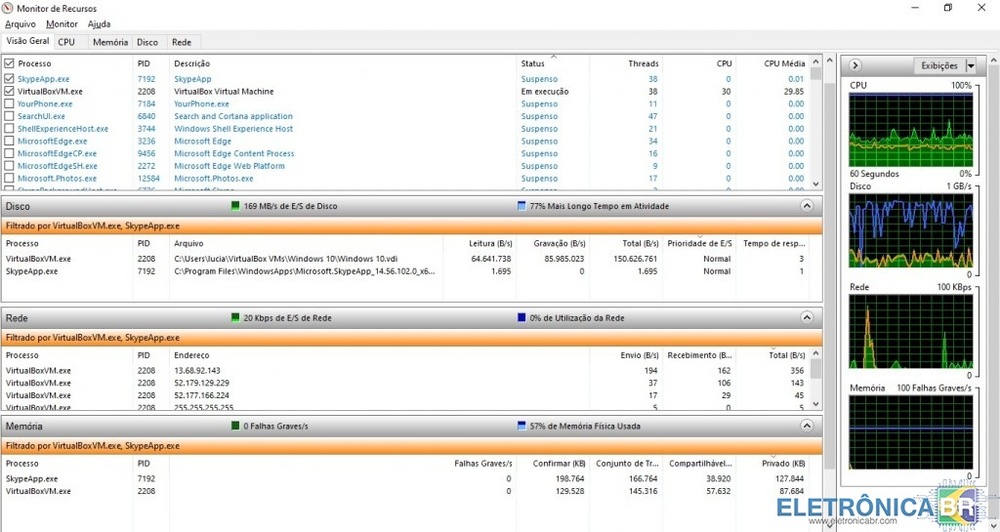

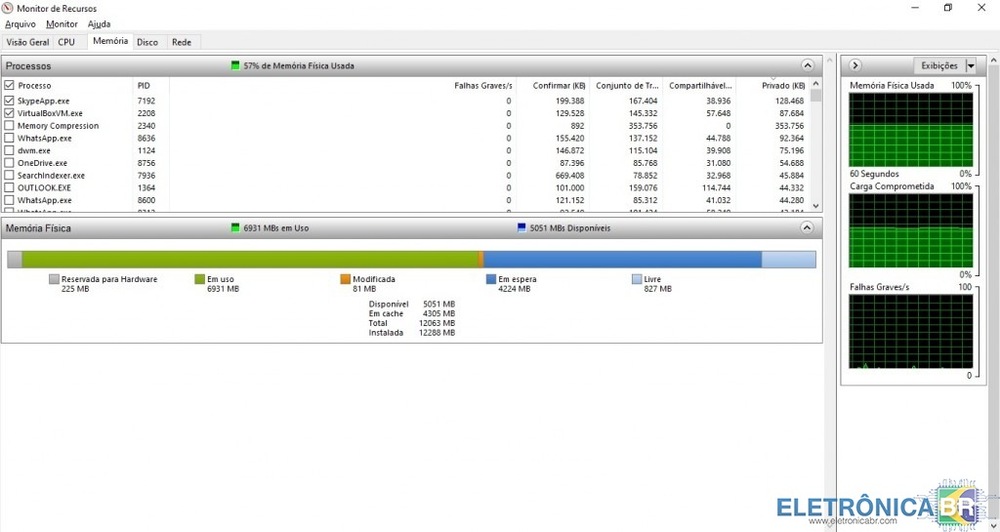

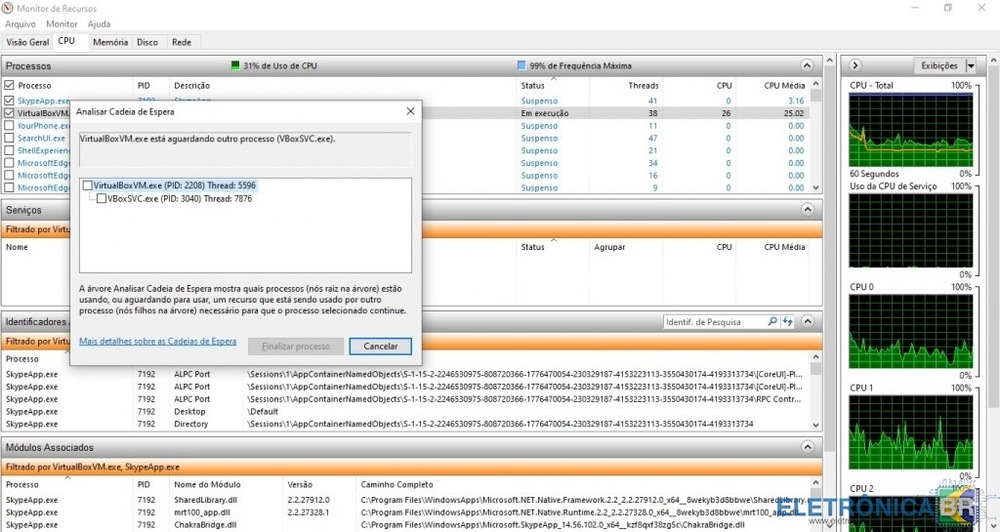

tutorial Como utilizar o Monitor de Recursos resmon do Windows 10

GNMilasi postou um tópico em Windows - Aplicativos e Sistemas Operacionais

Como utilizar o Monitor de Recursos (resmon) do Windows 10 Quem nunca teve que verificar os programas que estão consumindo recursos do computador como o uso de CPU, memória, disco e rede? Através deste utilitário, conseguimos monitorar o desempenho do computador e os softwares que estão consumindo muitos recursos e deixando assim o computador lento. Como utilizar o monitor de recursos do Windows 10 A forma mais direta para abrirmos o monitor de recursos é digitando na campo de buscas da barra de tarefas “resmon” e clicando na primeira opção que aparece na busca. Ou também utilizando as teclas “Windows R” e digitando resmon. Ao abrir o “Monitor de Recursos”, entraremos direto da guia “Visão Geral” onde tem os campos de todos os recursos utilizados como também os gráficos para analisarmos. Ao expandir cada recurso na guia “Visão Geral”, conseguiremos visualizar o processo de cada software ativo. Nas outras guias (CPU, Memória Disco e Rede), será tratado cada recurso separado. Se quisermos filtrar por um ou mais programas para monitorarmos os recursos que estão sendo consumido por eles, basta clicar na caixa de seleção. Aqui, como exemplo, foi selecionado o Skype e o Virtualbox. Ao selecionarmos estes dois programas, aparecerá uma barra na cor laranja que mostra os programas que estão sendo filtrados. Vamos poder ver o seu uso em Disco, o IP na rede entre outras informações. Se entrarmos na guia CPU, ainda permanecerão no filtro estes dois programas. Além de saber o seu uso da CPU no momento, teremos os campos referente aos módulos e identificadores que estão associados a eles. Já a guia Memória mostra de forma detalhada como está o uso da memória no computador, como também é possível ver quantas vezes houve falha grave do processo ao acessar a memória. A guia Disco mostra o arquivo que está sendo usado por determinado programa, como também a sua prioridade, velocidade de leitura e gravação e o campo Armazenamento. Neste caso aqui, podemos reparar que estou rodando uma VM do Windows 10 no Virtualbox. Já em Rede podemos analisar sua atividade em rede como, por exemplo, suas conexões. Qual o endereço IP local e remota, as portas utilizadas, se está tendo perda pacotes, etc. Além de monitorarmos os processos que estão utilizando os recursos do computador, podemos também finalizar e suspender processos que estão consumindo muitos recursos e deixando o PC lento, podemos também ver os processos que estão travados e à espera de outros processos serem finalizados. Aqui, como exemplo, foi clicado com o botão direito do mouse em “Analisar Cadeia de Espera…”. Ao abrir a janela “Analisar Cadeira de Espera”, podemos verificar que o Virtualbox está na espera do processo VBoxSVC.exe ser finalizado. O monitor de recursos vem desde o Windows 7 e é uma excelente forma para podermos identificar falhas, finalizar processos que estão utilizando muitos recursos desnecessariamente. Podemos fazer uma análise e monitoramento detalhado de todos processos que estão sendo executados como filtrando por processo. Fonte-

- windows 10

- como

- (mais 5)

SOBRE O ELETRÔNICABR

Técnico sem o EletrônicaBR não é um técnico completo! Leia Mais...